本文主要是介绍Confluence 未授权 RCE (CVE-2019-3396) 漏洞分析,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

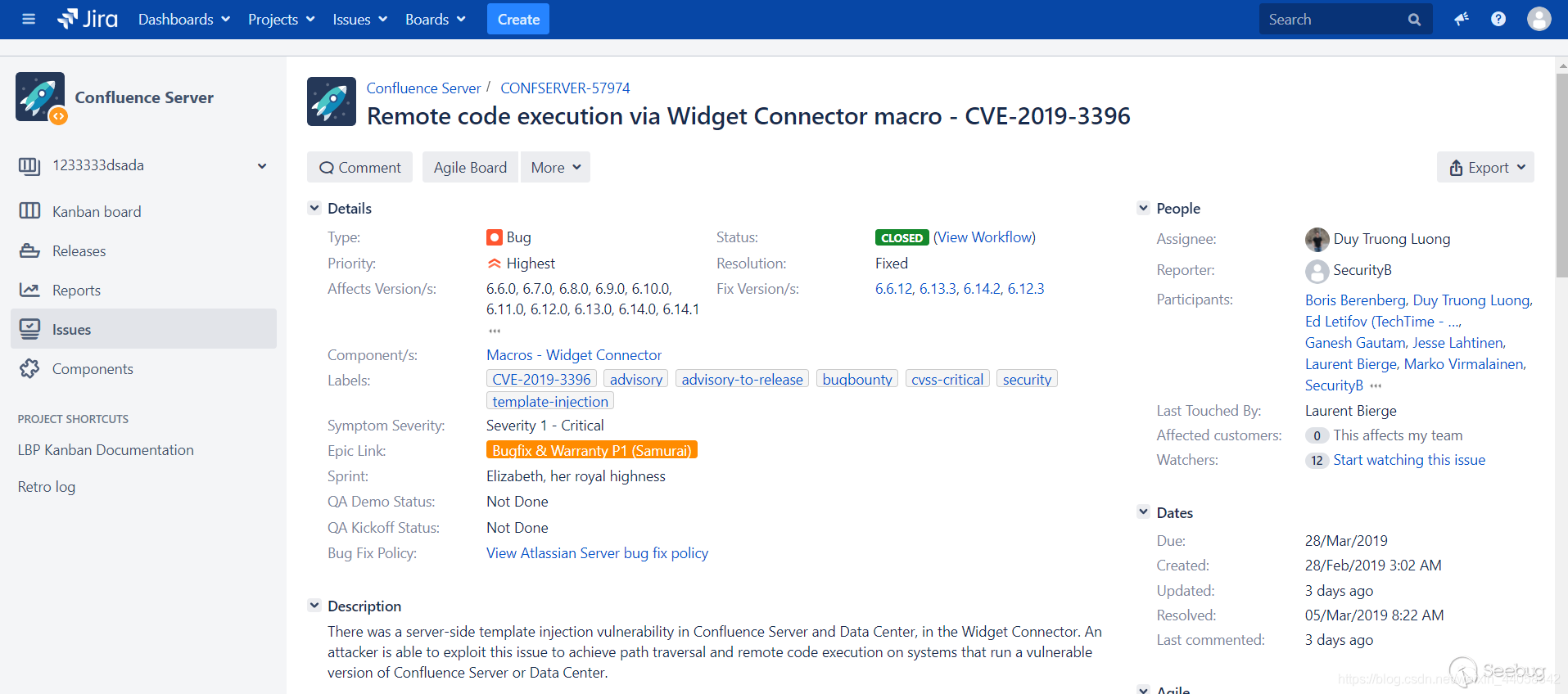

看到官方发布了预警,于是开始了漏洞应急。漏洞描述中指出Confluence Server与Confluence Data Center中的Widget Connector存在服务端模板注入漏洞,攻击者能利用此漏洞能够实现目录穿越与远程代码执行。

确认漏洞点是Widget Connector,下载最新版的比对补丁,发现在com\atlassian\confluence\extra\widgetconnector\WidgetMacro.java里面多了一个过滤,这个应该就是这个漏洞最关键的地方。

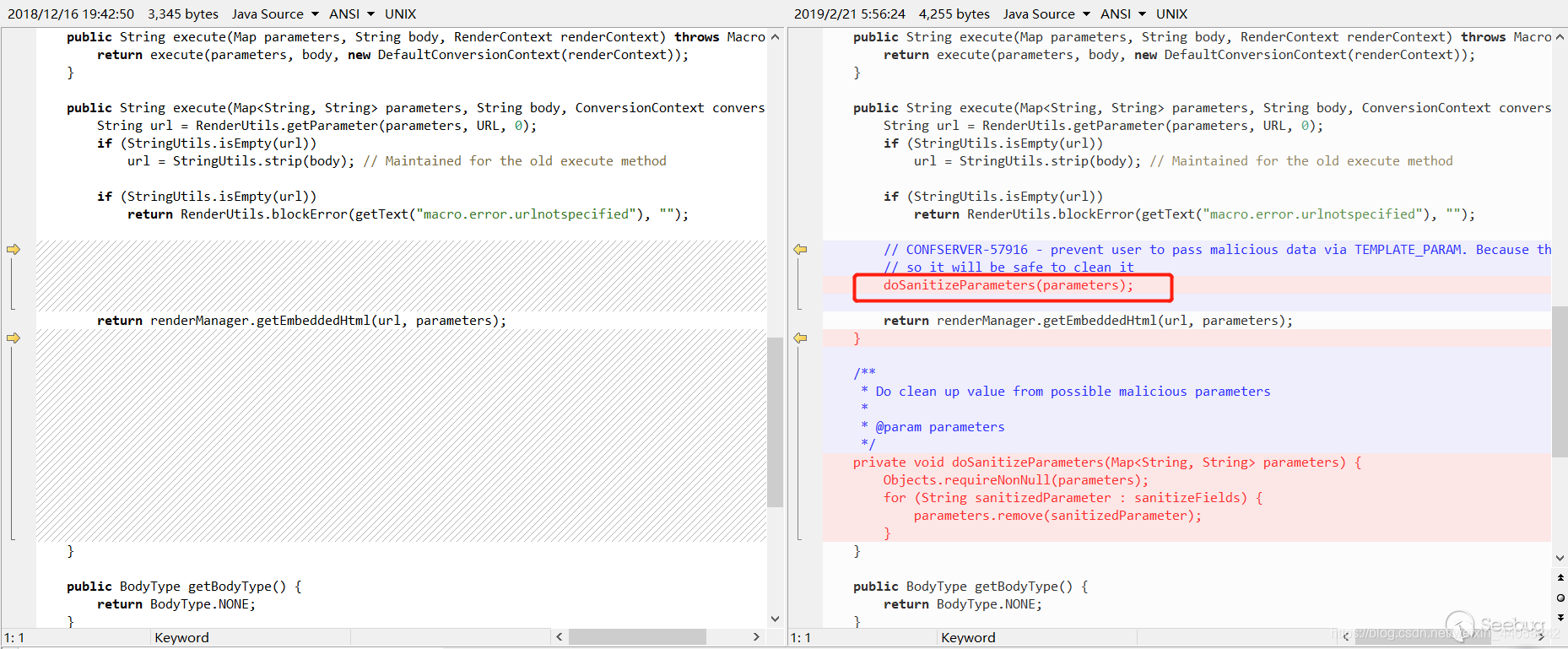

可以看到

this.sanitizeFields =

Collections.unmodifiableList(Arrays.asList(VelocityRenderService.TEMPLATE_PARAM));

而TEMPLATE_PARAM的值就是_template,所以这个补丁就是过滤了外部传入的_template参数。

public interface VelocityRenderService { public static final String

WIDTH_PARAM = “width”; public static final String HEIGHT_PARAM =

“height”; public static final String TEMPLATE_PARAM = “_template”;

翻了一下Widget Connector里面的文件,发现TEMPLATE_PARAM就是模板文件的路径。

public class FriendFeedRenderer implements WidgetRenderer { private

static final String MATCH_URL = “friendfeed.com”; private static

final String PATTERN = "friendfeed.com/(\w+)/?"; private static

final String VELOCITY_TEMPLATE =

“com/atlassian/confluence/extra/widgetconnector/templates/simplejscript.vm”;private VelocityRenderService velocityRenderService; …

public String getEmbeddedHtml(String url, Map<String, String> params)

{

params.put(VelocityRenderService.TEMPLATE_PARAM, VELOCITY_TEMPLATE);

return velocityRenderService.render(getEmbedUrl(url), params); }

加载外部的链接时,会调用相对的模板去渲染,如上,模板的路径一般是写死的,但是也有例外,补丁的作用也说明有人突破了限制,调用了意料之外的模板,从而造成了模板注入。

在了解了补丁和有了一些大概的猜测之后,开始尝试。

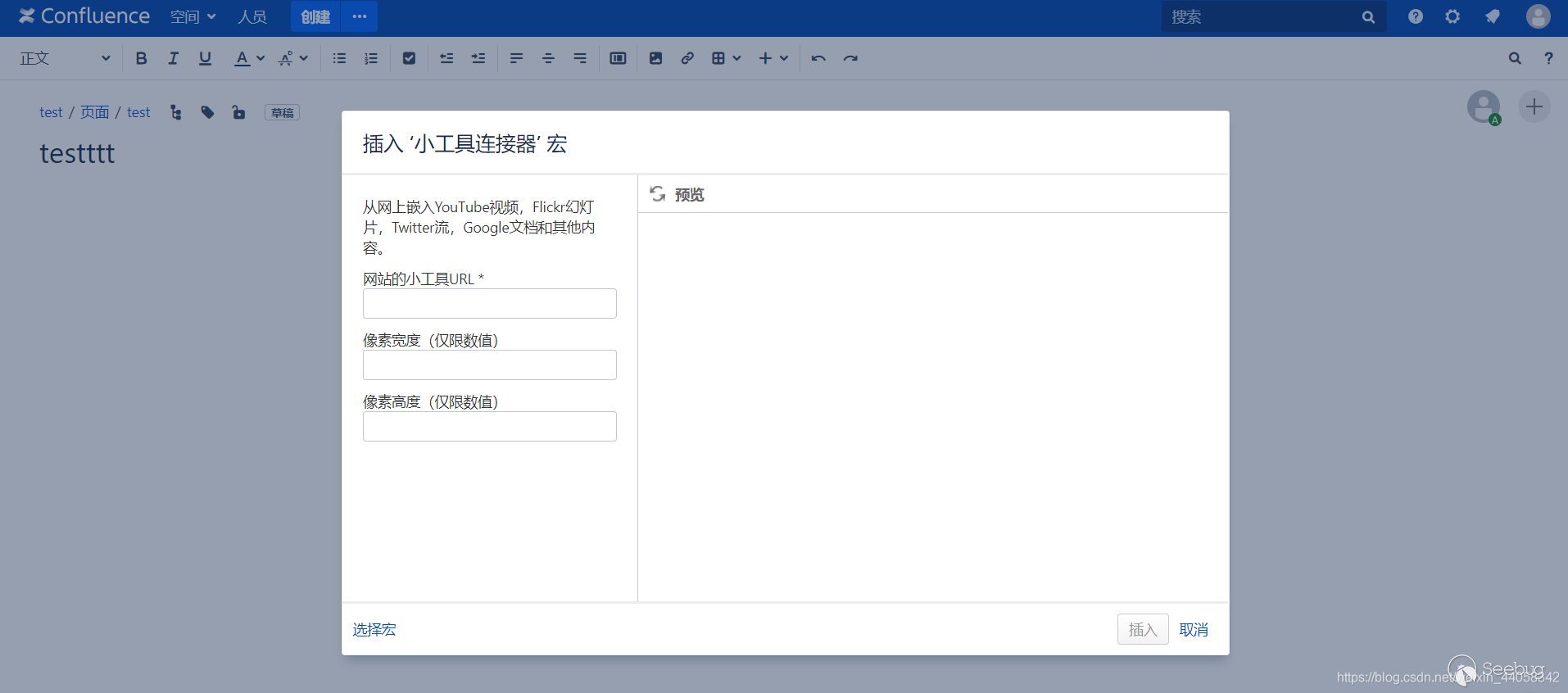

首先先找到这个功能,翻了一下官方的文档,找到了这个功能,可以在文档中嵌入一些视频,文档之类的。

看到这个,有点激动了,因为在翻补丁的过程中,发现了几个参数,url,width,height正好对应着这里,那_template是不是也从这里传递进去的?

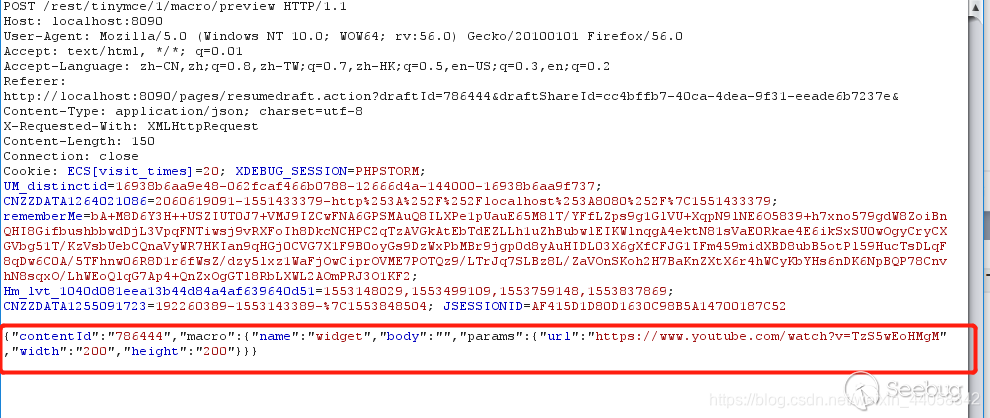

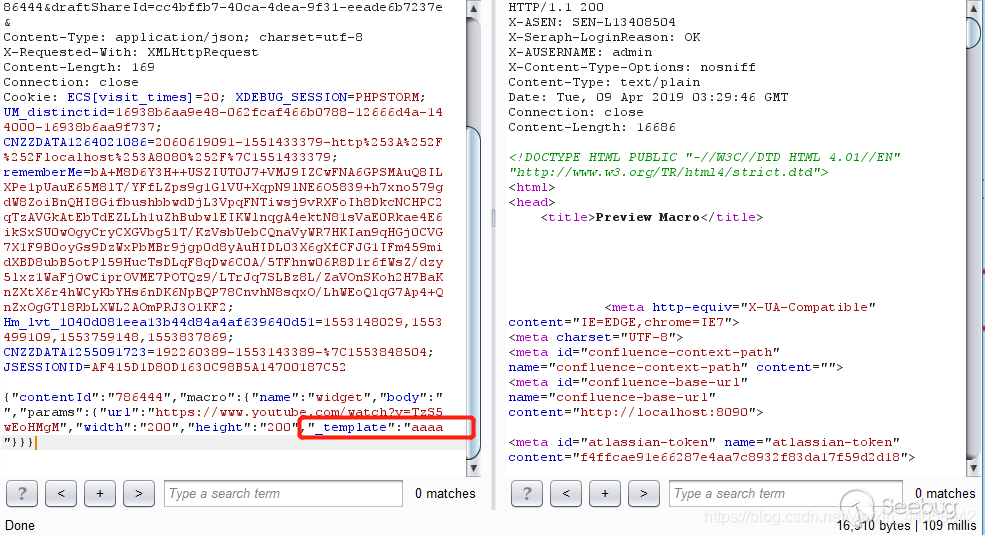

随便找个Youtube视频插入试试,点击预览,抓包。

在params中尝试插入_template参数,好吧,没啥反应。。

开始debug模式,因为测试插入的是Youtube视频,所以调用的是com/atlassian/confluence/extra/widgetconnector/video/YoutubeRenderer.class

public class YoutubeRenderer implements WidgetRenderer,

WidgetImagePlaceholder { private static final Pattern

YOUTUBE_URL_PATTERN =

Pattern.compile(“https??/(.+

这篇关于Confluence 未授权 RCE (CVE-2019-3396) 漏洞分析的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!