本文主要是介绍SUSE Linux Enterprise Server 11 SP4 (x86_64) 升级openssh8.4p1,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

SUSE Linux Enterprise Server 11 SP4 (x86_64) 升级openssh

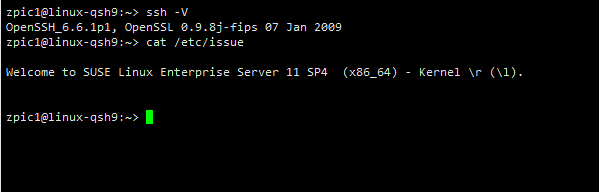

现场环境:

SUSE Linux Enterprise Server 11 SP4 (x86_64)

SSH版本:OpenSSH_6.6.1p1, OpenSSL 0.9.8j-fips 07 Jan 2009

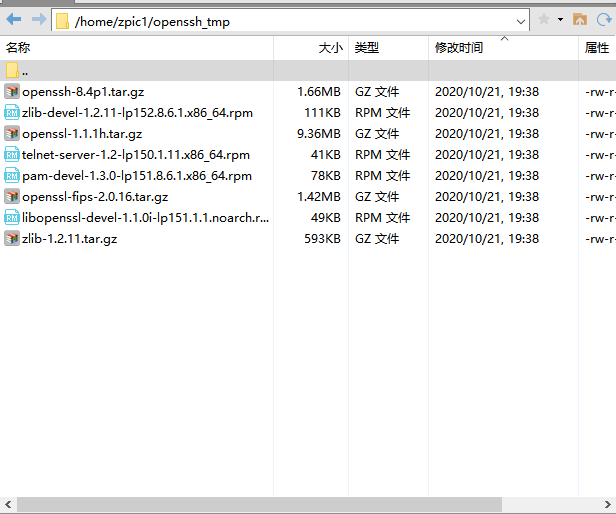

升级准备-下载安装包及依赖包

依赖包(点击文字即可跳转到对应的下载链接):

libopenssl-devel-1.1.0i-lp151.1.1.noarch.rpm

pam-devel-1.3.0-lp151.8.6.1.x86_64.rpm

telnet-server-1.2-lp150.1.11.x86_64.rpm

zlib-devel-1.2.11-lp152.8.6.1.x86_64.rpm

#http://www.zlib.net/

zlib-1.2.11.tar.gz

#https://www.openssl.org/source/

openssl-1.1.1h.tar.gz

openssl-fips-2.0.16.tar.gz

#https://openbsd.hk/pub/OpenBSD/OpenSSH/portable/

openssh-8.4p1.tar.gz

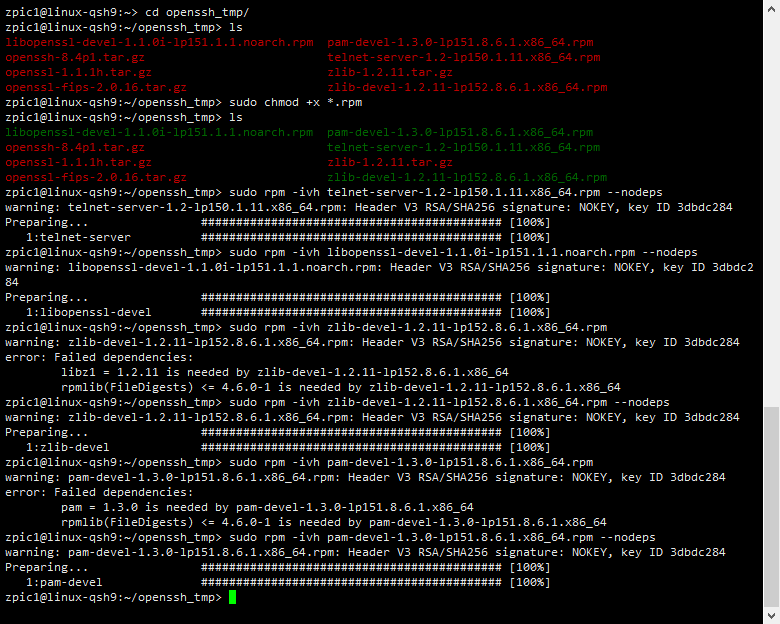

升级准备-升级依赖包

1、准备好安装包和依赖包后在服务器上创建升级openssh的临时目录

zpic1@linux-qsh9:~> mkdir openssh_tmp

2、上传安装包和依赖包

3、安装依赖包

#赋权

zpic1@linux-qsh9:~> cd openssh_tmp/

zpic1@linux-qsh9:~/openssh_tmp> sudo chmod +x *.rpm

#执行安装命令

sudo rpm -ivh telnet-server-1.2-lp150.1.11.x86_64.rpm --nodeps

sudo rpm -ivh libopenssl-devel-1.1.0i-lp151.1.1.noarch.rpm --nodeps

sudo rpm -ivh zlib-devel-1.2.11-lp152.8.6.1.x86_64.rpm --nodeps

sudo rpm -ivh pam-devel-1.3.0-lp151.8.6.1.x86_64.rpm --nodeps

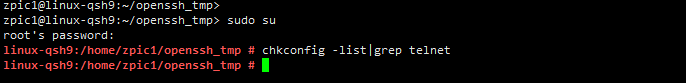

升级准备-开启telnet

开起Telnet是为了防止升级SSH失败后无法连接到服务器,如果是虚机可以跳过该步骤:

1.telnet服务默认是不安装的,所以要检查telnet是否被安装:

linux-qsh9:/home/zpic1/openssh_tmp # chkconfig -list|grep telnet

如果出现如下显示表明telnet已经被安装

telnet: on

否则,就是没有安装,需要按照以下步骤安装telnet服务。

注意:如果上述命令出现如下返回则表示系统安装了依赖krb5 Server登录的telnet

ktelnet: on

如果没有设置krb5 Server将造成不能登录的情况,解决办法是使用如下命令将它关闭

linux-qsh9:/home/zpic1/openssh_tmp # chkconfig ktelnet off

linux-qsh9:/home/zpic1/openssh_tmp # chkconfig -list |grep telnet

ktelnet: off

telnet: on

2.安装telnet服务:

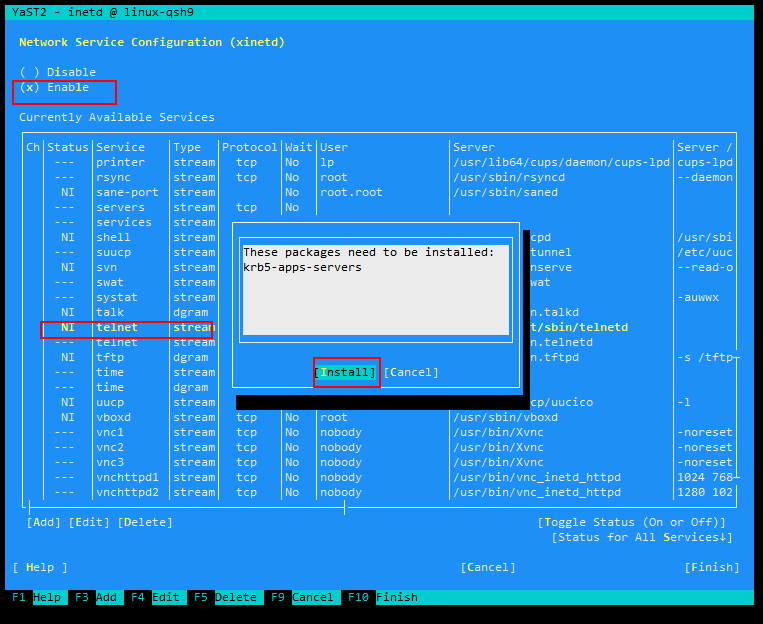

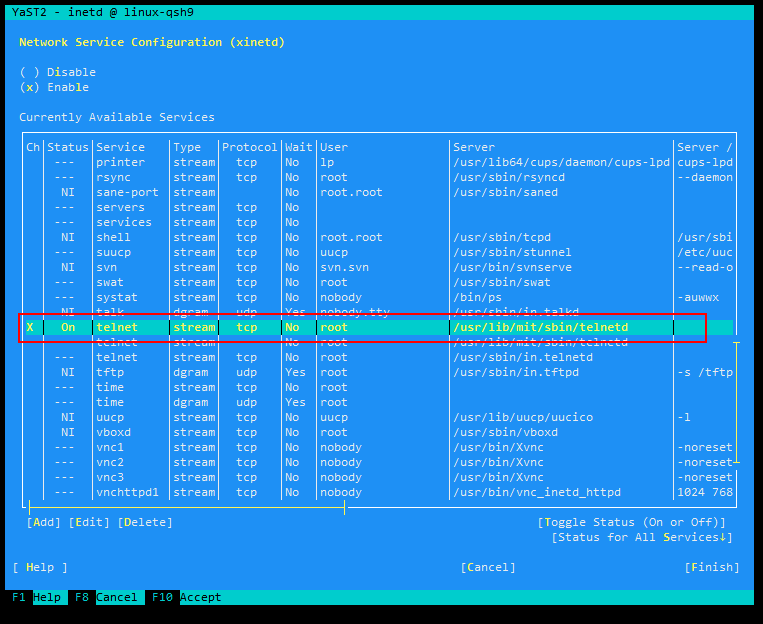

输入“yast2 inetd”:

linux-qsh9:/home/zpic1/openssh_tmp # yast2 inetd

选择telnet服务:

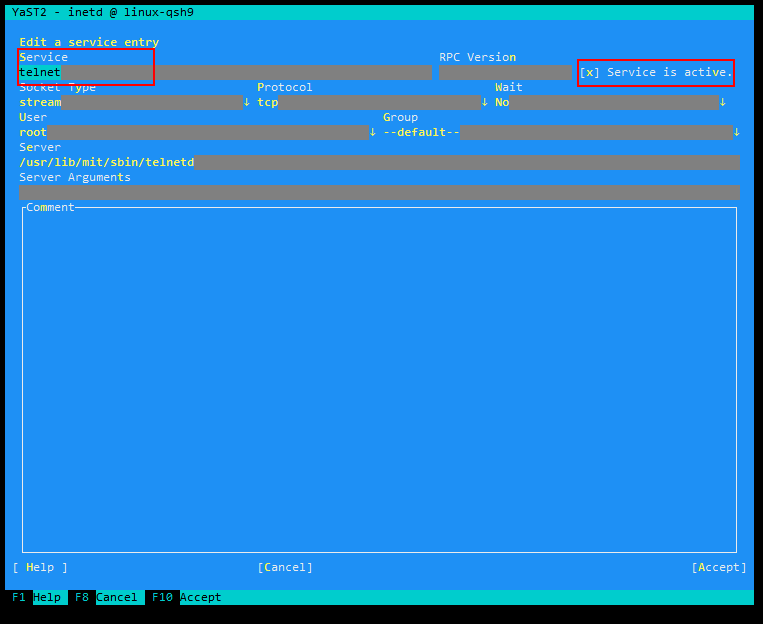

注意,安装上面的,选中后使用tab键跳出选择列表,选择edit:

在该界面中输入错误需要删除的话需要使用组合键ctrl+backspace

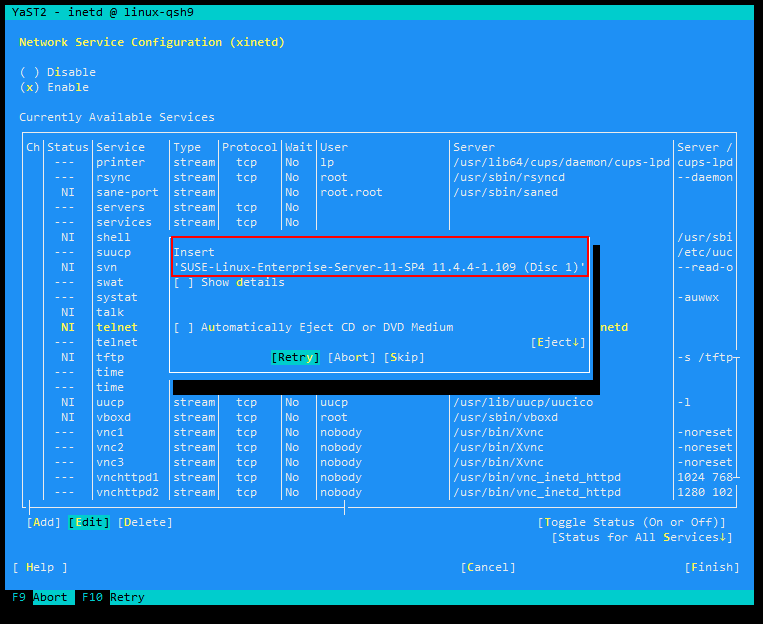

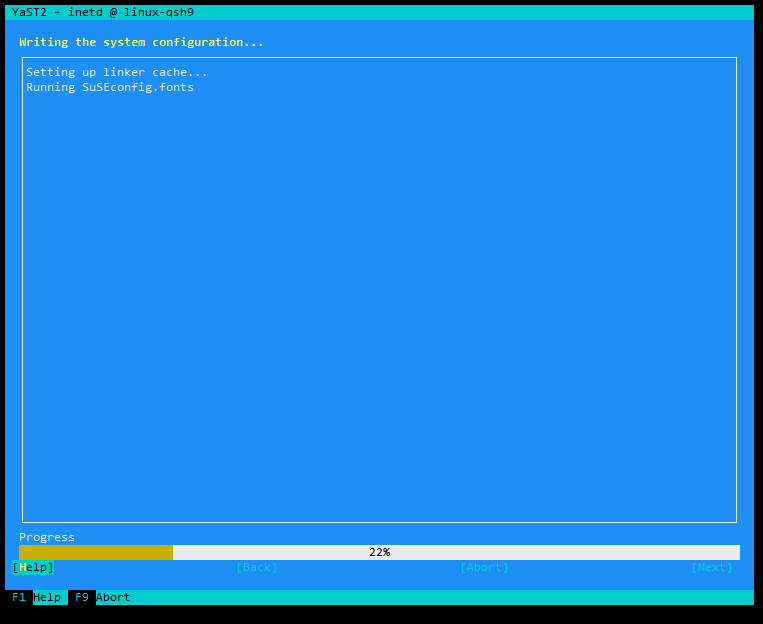

然后,选择“Edit”,按照提示插入光盘

选择accept:

再选择finish。

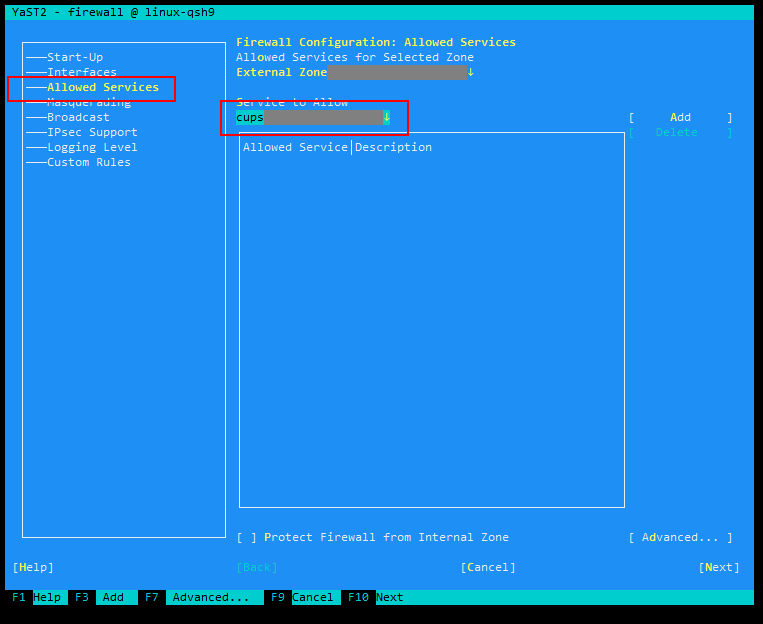

3.开启防火墙及23端口

输入“yast2 firewall”启动防火墙配置

linux-qsh9:/home/zpic1/openssh_tmp # yast2 firewall

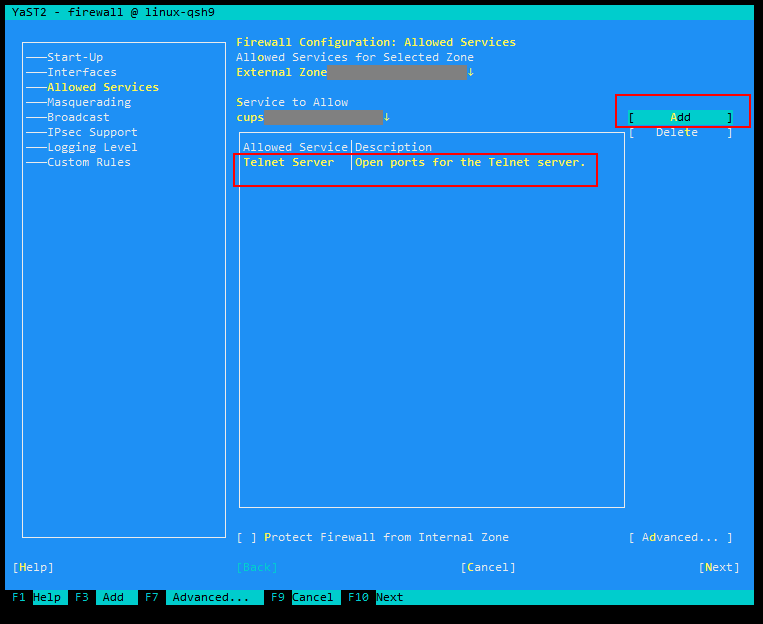

选择“Allowed Services”,然后选择“Telnet Server”选项

通过add加入允许列表:

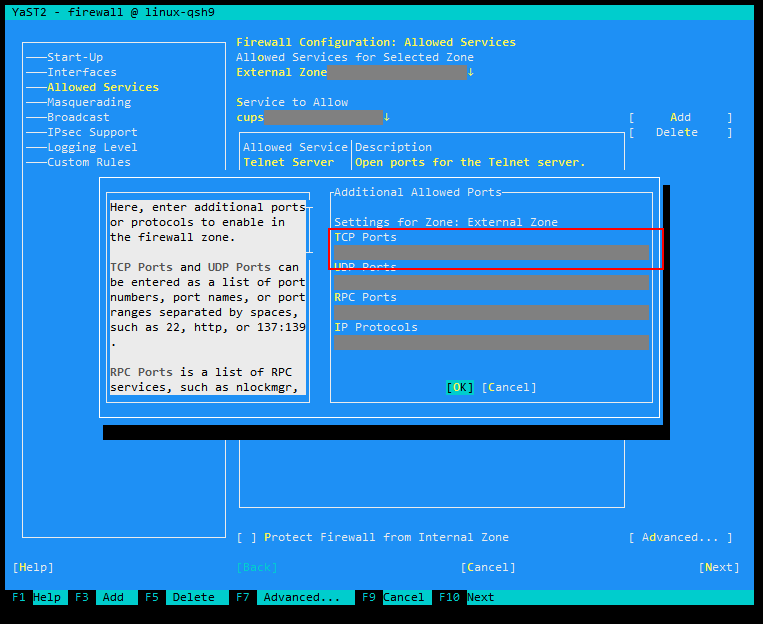

通过选择"Advanced"进行端口添加,如果选择服务的话,这里可以不操作,如果没选择服务的话,可以在这里设置端口;

输入端口号:23:

注意如果需要多个端口,端口号之间使用空格分隔

4.删除 /etc/securetty

linux-qsh9:/home/zpic1/openssh_tmp # mv /etc/securetty /etc/securetty.bak

5.重启xinetd服务

linux-qsh9:/home/zpic1/openssh_tmp # service xinetd restart

Shutting down xinetd: (waiting for all children to terminate) done

Starting INET services. (xinetd) done

linux-qsh9:/home/zpic1/openssh_tmp #

6.然后通过telnet链接是否能登陆到此服务器,若不能使用telnet登陆则注释掉/etc/pam.d/login 下的包含pam_securetty.so的行,重启xinetd服务即可。

需要注意的是:这里安装telnet是选择性的安装,避免因为升级失败,ssh断开无法进入造成不必要的麻烦,如果是虚机,或者能方便进入服务器则不需要这里的telnet安装,zlib及openssl-devel是后面需要编译的时候依赖的,故提前安装。

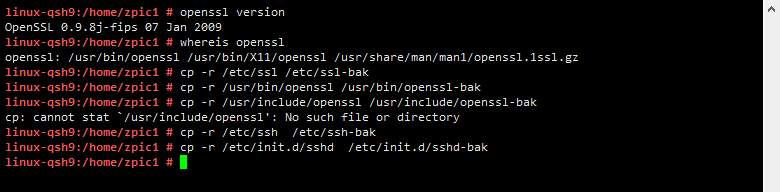

升级准备-备份

openssl version

whereis openssl

#将查找出来的openssl路径的内容做备份cp -r /etc/ssl /etc/ssl-bak

cp -r /usr/bin/openssl /usr/bin/openssl-bak

cp -r /usr/include/openssl /usr/include/openssl-bak

cp -r /etc/ssh /etc/ssh-bak

cp -r /etc/init.d/sshd /etc/init.d/sshd-bak

升级准备-编译zlib

linux-qsh9:/home/zpic1/openssh_tmp # tar xzf zlib-1.2.11.tar.gz

linux-qsh9:/home/zpic1/openssh_tmp # cd zlib-1.2.11/

linux-qsh9:/home/zpic1/openssh_tmp/zlib-1.2.11 # ./configure --shared

linux-qsh9:/home/zpic1/openssh_tmp/zlib-1.2.11 # make && make install

升级准备-编译openssl-fips

linux-qsh9:/home/zpic1/openssh_tmp/openssl-1.1.1h # cd ..

linux-qsh9:/home/zpic1/openssh_tmp # tar xzf openssl-fips-2.0.16.tar.gz

linux-qsh9:/home/zpic1/openssh_tmp # cd openssl-fips-2.0.16/

linux-qsh9:/home/zpic1/openssh_tmp/openssl-fips-2.0.16 # ./config --prefix=/usr/local/openssl --openssldir=/etc/ssl shared

linux-qsh9:/home/zpic1/openssh_tmp/openssl-fips-2.0.16 # make && make install

升级准备-编译openssl

linux-qsh9:/home/zpic1/openssh_tmp/zlib-1.2.11 # cd ..

linux-qsh9:/home/zpic1/openssh_tmp # tar xzf openssl-

openssl-1.1.1h.tar.gz openssl-fips-2.0.16.tar.gz

linux-qsh9:/home/zpic1/openssh_tmp # tar xzf openssl-1.1.1h.tar.gz

linux-qsh9:/home/zpic1/openssh_tmp # cd openssl-1.1.1h/

linux-qsh9:/home/zpic1/openssh_tmp/openssl-1.1.1h # ./config --prefix=/usr/local/openssl --openssldir=/etc/ssl shared zlib

linux-qsh9:/home/zpic1/openssh_tmp/openssl-1.1.1h # make && make install

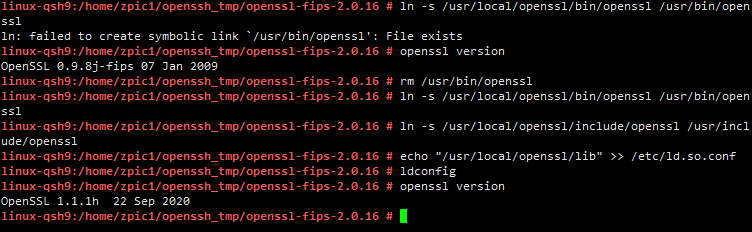

#创建openssl的链接目录

linux-qsh9:/home/zpic1/openssh_tmp/openssl-1.1.1h # ln -s /usr/local/openssl/bin/openssl /usr/bin/openssl

(我这里报错说文件存在,因为之前备份的时候是cp的,所以这里直接把这个/usr/bin/openssl 删掉,然后重新链接)

linux-qsh9:/home/zpic1/openssh_tmp/openssl-1.1.1h # ln -s /usr/local/openssl/include/openssl /usr/include/openssl

linux-qsh9:/home/zpic1/openssh_tmp/openssl-1.1.1h # echo "/usr/local/openssl/lib" >> /etc/ld.so.conf#刷新链接库

linux-qsh9:/home/zpic1/openssh_tmp/openssl-1.1.1h # ldconfig#查看版本信息是否变为1.0.2s

linux-qsh9:/home/zpic1/openssh_tmp/openssl-1.1.1h # openssl version

升级openssh

linux-qsh9:/home/zpic1/openssh_tmp/openssl-fips-2.0.16 # cd ..

linux-qsh9:/home/zpic1/openssh_tmp # tar xzf openssh-8.4p1.tar.gz

linux-qsh9:/home/zpic1/openssh_tmp # cd openssh-8.4p1/

#停止sshd服务并卸载旧版本

linux-qsh9:/home/zpic1/openssh_tmp # service sshd stop

linux-qsh9:/home/zpic1/openssh_tmp # zypper rm openssh#编译新版本

linux-qsh9:/home/zpic1/openssh_tmp/openssh-8.4p1 # ./configure --prefix=/usr --with-md5-passwords --with-ssl-dir=/usr/local/openssl --with-zlib=/usr/local/zlib

linux-qsh9:/home/zpic1/openssh_tmp/openssh-8.4p1 # make && make install

#查看新安装的版本

linux-qsh9:/home/zpic1/openssh_tmp/openssh-8.4p1 # ssh -V

#复制启动脚本

linux-qsh9:/home/zpic1/openssh_tmp/openssh-8.4p1 # cd contrib/suse

linux-qsh9:/home/zpic1/openssh_tmp/openssh-8.4p1/contrib/suse # cp rc.sshd /etc/init.d/sshd

linux-qsh9:/home/zpic1/openssh_tmp/openssh-8.4p1/contrib/suse # chmod 755 /etc/init.d/sshd

#修改ssh配置文件,允许root登陆和密码验证

linux-qsh9:/home/zpic1/openssh_tmp/openssh-8.4p1/contrib/suse # vim /etc/ssh/sshd_config

#修改PermitRootLogin yes

#去掉注释 PasswordAuthenticationlinux-qsh9:/home/zpic1/openssh_tmp/openssh-8.4p1/contrib/suse # /etc/init.d/sshd start

#尝试登陆是否正常

#增加开机启动

linux-qsh9:/home/zpic1/openssh_tmp/openssh-8.4p1/contrib/suse # chkconfig --add sshd

linux-qsh9:/home/zpic1/openssh_tmp/openssh-8.4p1/contrib/suse # chkconfig sshd on

#关闭telnet服务,避免开放多余端口,也避免后期被扫出来telnet上面的漏洞

linux-qsh9:/home/zpic1/openssh_tmp/openssh-8.4p1/contrib/suse # /etc/init.d/xinetd stop

#编辑/etc/xinetd.d/telnet将disable 改为no

另外,防火墙中打开的端口和服务最好也关闭掉,操作方式参考前面升级准备-开启telnet中开启防火墙及23端口

的内容。

参考文章:

SUSE11升级ssh版本修复ssh漏洞

SuSe 11以编译安装的方式升级OpenSSH、OpenSSL及依赖问题解决

suse linux 10开启Telnet

这篇关于SUSE Linux Enterprise Server 11 SP4 (x86_64) 升级openssh8.4p1的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!