本文主要是介绍年后玩玩php,顺便发发牢骚,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

经常逛大牛们的博客,突然想起很久之前就想着搭个自己的站点。实习了三个月,有些懒了吧,没有太多学习新的东西。前端的后台的都碰了一些,没想到会去学php,与工作无关,算了吧,学点工作用得着的实在点~~对于个人博客来说,现在最方便的就是wamp或lamp了,只因为想做就做了

真的是闲得没话说,单独下了apache、免安装版的mysql还有php,现在的php已经升级到7了。win10的,按照xx的步骤没给顺利弄好,非得弄个visual c++2015,这玩意太大,果断全删了。

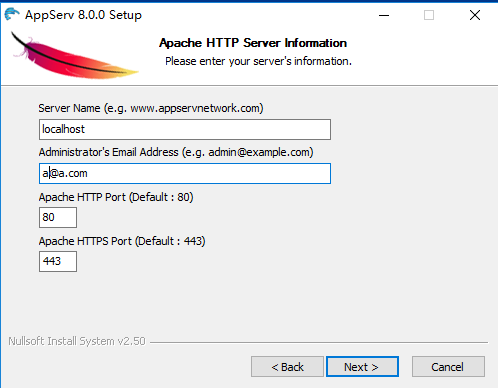

后来用msi的给搞好了,简单,一路next就行了

其中apache服务器的配置可以都默认的,第二个是配置应用的域名。

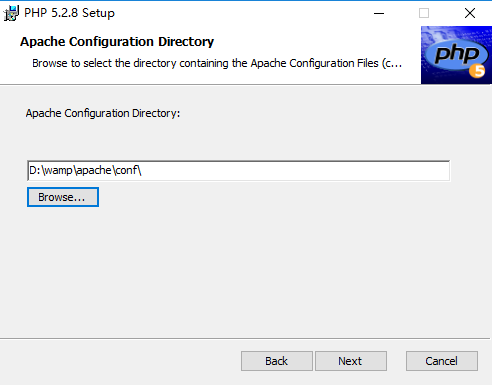

apache的配置指向apache服务器根目录下的conf

其他的没什么

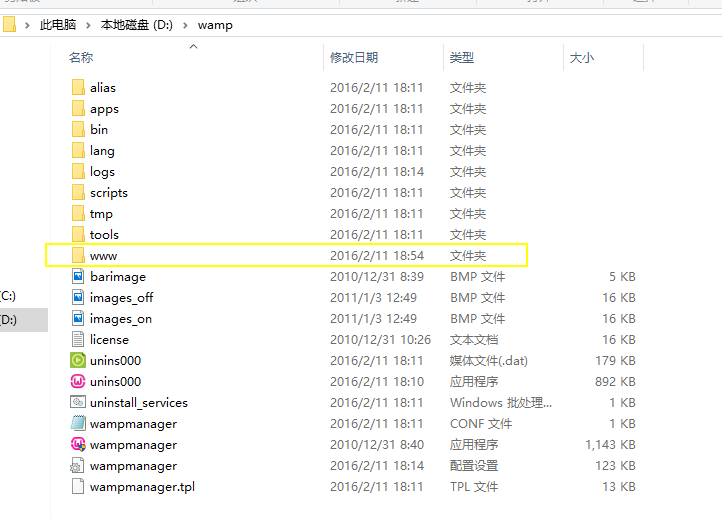

试了几种方法,最简单的当数wampserv集成的,话说市面上也很多phper喜欢用集成的,安装后的目录是这样的

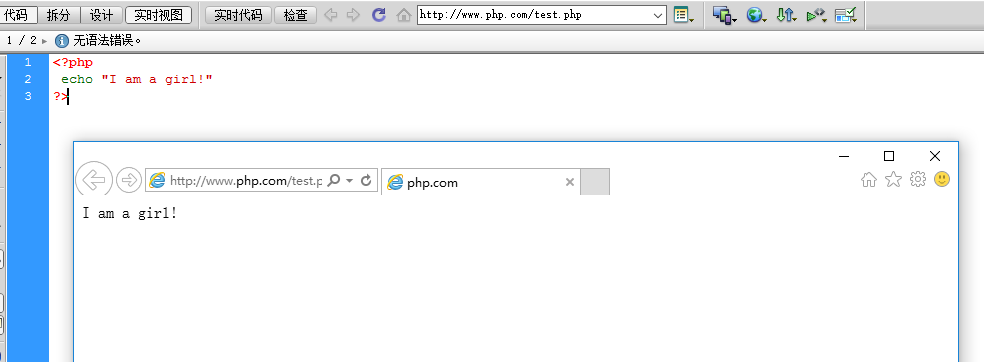

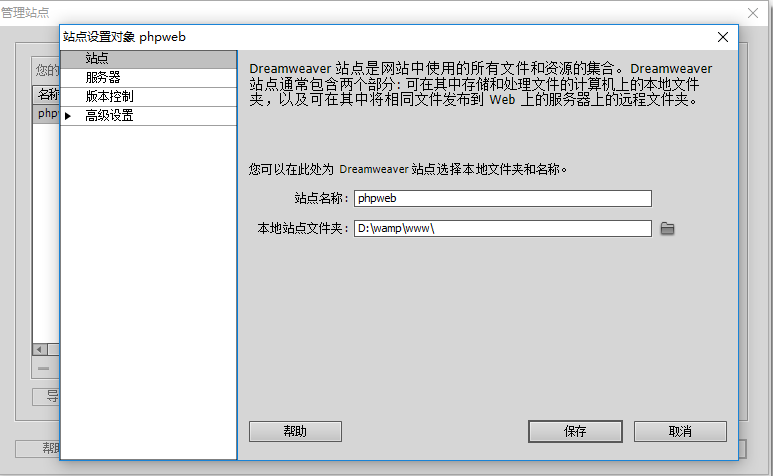

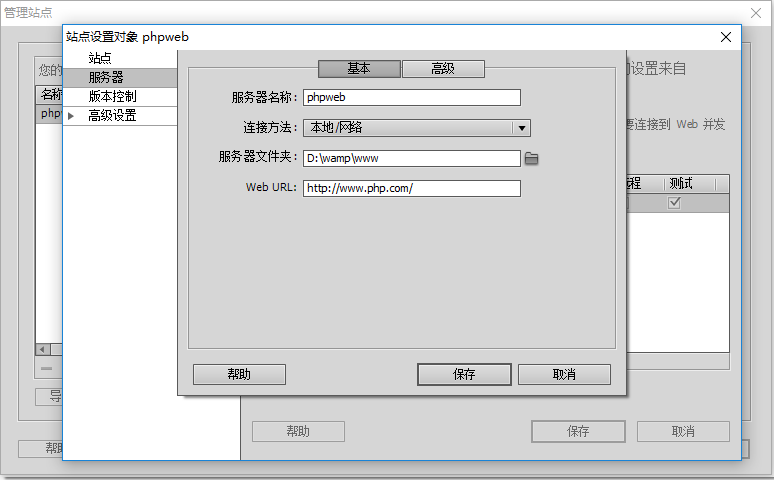

作为想向全栈发展的当然要有前端工具的配置,dreamware是个很强大的网页制作工具,大学的时候专门搞前端的同学很多喜欢用它。这里只针对初学者讲一下站点的配置

配置本地站点

如果只是写html静态页面,不用配置服务器。但如果是php或jsp这样的动态页面就需要,这些需要部署到服务器才能运行。

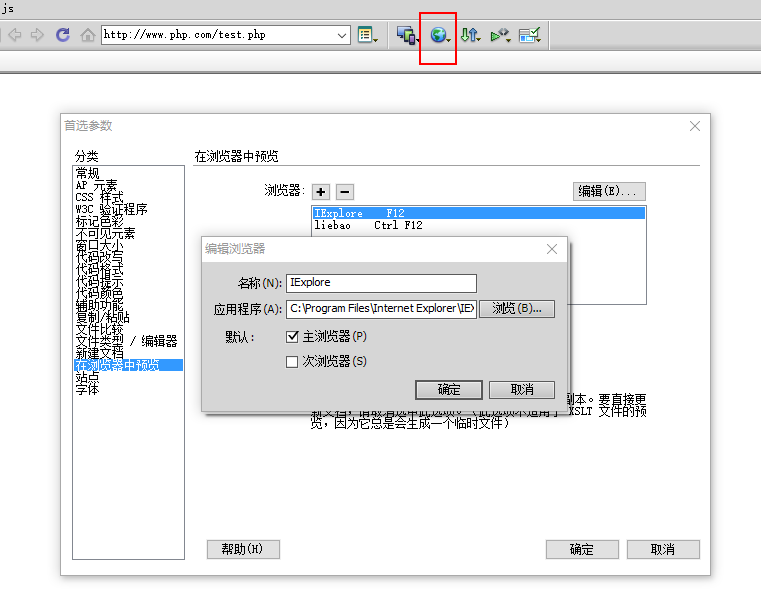

按F12就可以在浏览器中预览了

配置了站点可以在dreamware里看到虚拟目录下的文件了

博客是个交流分享很好的地方,本人也是个即将步入coder大军的little bird,对于技术学习上有什么建议,欢迎大牛小牛们指出

这篇关于年后玩玩php,顺便发发牢骚的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!