跨站专题

Web安全之XSS跨站脚本攻击:如何预防及解决

1. 什么是XSS注入 XSS(跨站脚本攻击,Cross-Site Scripting)是一种常见的Web安全漏洞,通过注入恶意代码(通常是JavaScript)到目标网站的网页中,以此在用户浏览网页时执行。攻击者可以通过XSS获取用户的敏感信息(如Cookie、会话令牌)或控制用户浏览器的行为,进而造成信息泄露、身份冒用等严重后果。 2. XSS攻击类型 2.1 存储型XSS 存储型XS

经验笔记:跨站脚本攻击(Cross-Site Scripting,简称XSS)

跨站脚本攻击(Cross-Site Scripting,简称XSS)经验笔记 跨站脚本攻击(XSS:Cross-Site Scripting)是一种常见的Web应用程序安全漏洞,它允许攻击者将恶意脚本注入到看起来来自可信网站的网页上。当其他用户浏览该页面时,嵌入的脚本就会被执行,从而可能对用户的数据安全构成威胁。XSS攻击通常发生在Web应用程序未能充分过滤用户提交的数据时,导致恶意脚本得以传递

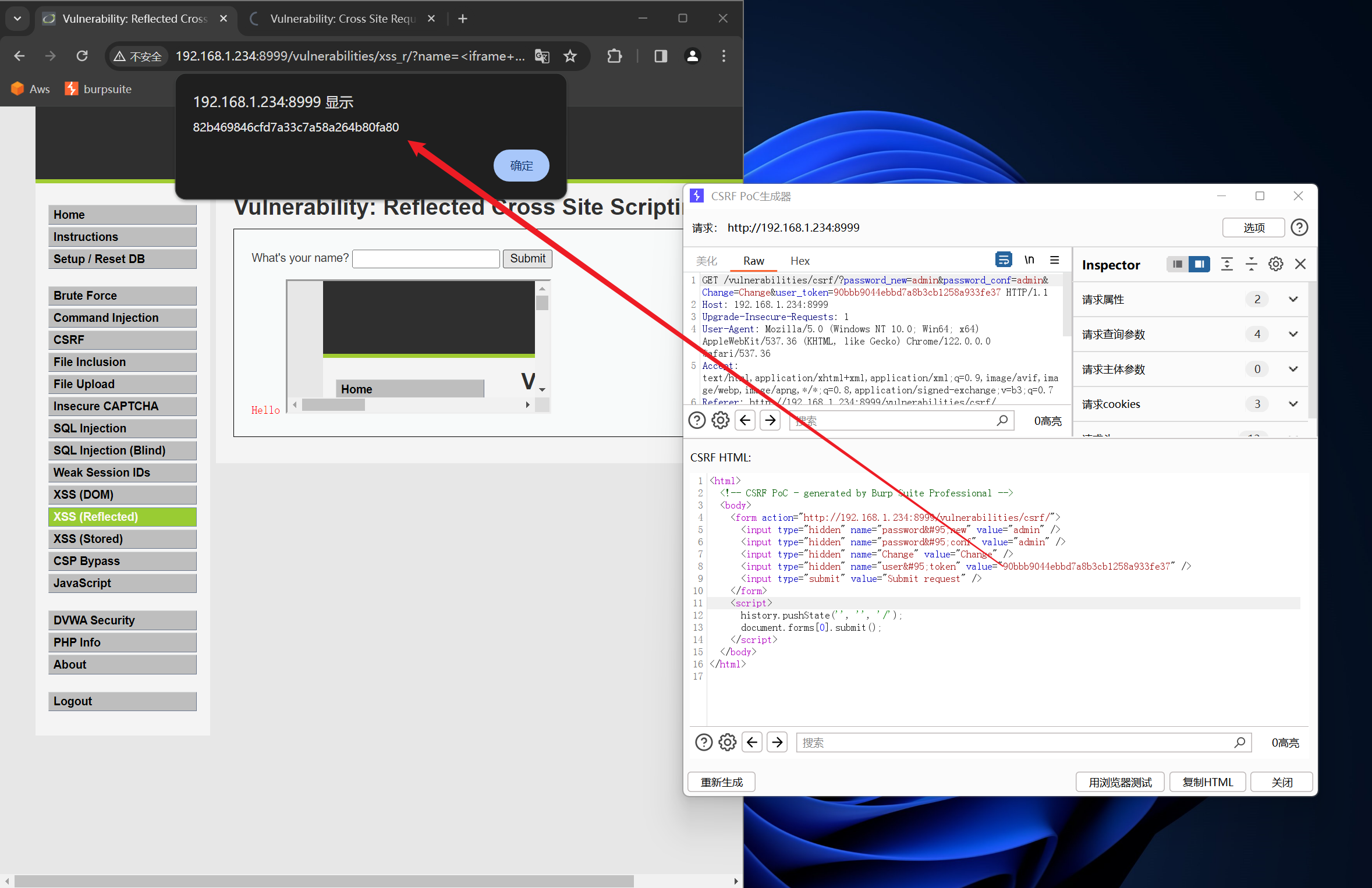

web渗透:CSRF漏洞(跨站请求伪造)

目录 CSRF漏洞 深入研究 CSRF攻击常见于哪些类型的网站? 如何通过HTTP Referer头来防范CSRF攻击? 为什么设置Cookie的SameSite属性对预防CSRF有帮助? 导图 CSRF漏洞 CSRF(Cross-Site Request Forgery,跨站请求伪造)是一种网络安全漏洞,攻击者利用用户已经登录的凭证,诱使用户在不知情的情况下执行恶意操

Web安全之XSS跨站脚本攻击

1.XSS 漏洞简介 XSS攻击通常指的是通过利用网页开发时留下的漏洞,通过巧妙的方法注入恶意指令代码到网页,使用户加载并执行攻击者恶意制造的网页程序。这些恶意网页程序通常是JavaScript,但实际上也可以包括Java,VBScript,ActiveX,Flash或者甚至是普通的HTML。 攻击成功后,攻击者可能得到更高的权限(如执行一些操作)、私密网页内容、会话和cookie等各种内容。

[Meachines] [Medium] SecNotes XSRF跨站请求伪造+SMB-Webshell上传+Linux子系统命令历史记录泄露权限提升

信息收集 IP AddressOpening Ports10.10.10.97TCP:80,445,8808 $ nmap -p- 10.10.10.97 --min-rate 1000 -sC -sV PORT STATE SERVICE VERSION80/tcp open http Microsoft IIS httpd 10.0| http

SCANV团队:警惕DiscuzX mp3player.swf跨站脚本漏洞

近日SCANV团队接到某站长反馈:“最新安装DzX系统被扫描报告mp3player.swf存在跨站脚本漏洞”。经分析测试发现该漏洞确实存在并影响到最新Discuz X3.1及以下版本,我们现已报告给官方。由于该漏洞细节早被曝光,可临时删除/static/image/common/mp3player.swf。

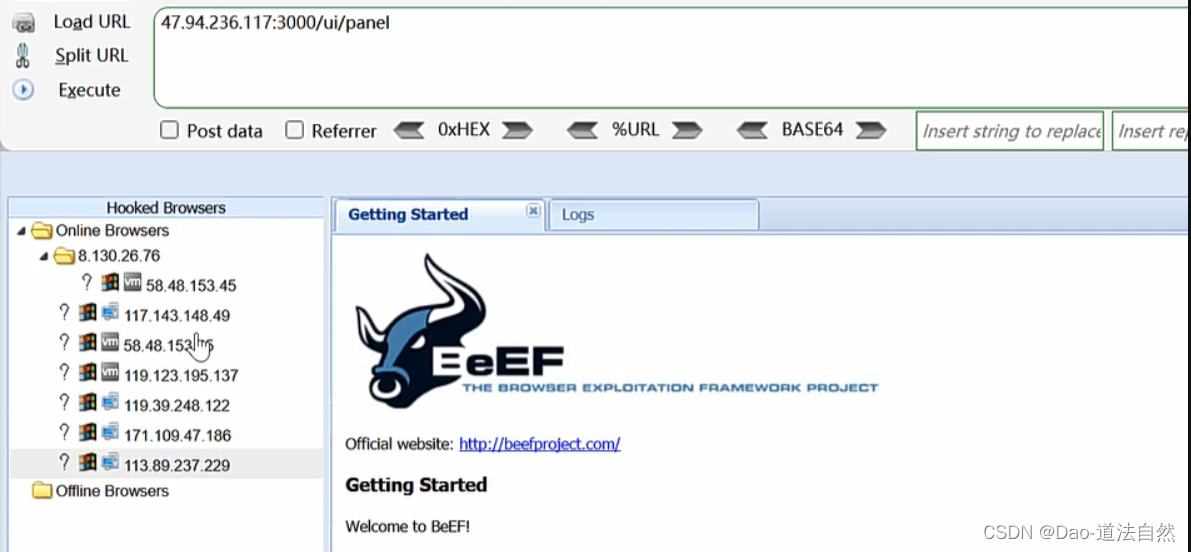

【第54课】XSS跨站Cookie盗取表单劫持网络钓鱼溯源分析项目平台框架

免责声明 本文发布的工具和脚本,仅用作测试和学习研究,禁止用于商业用途,不能保证其合法性,准确性,完整性和有效性,请根据情况自行判断。 如果任何单位或个人认为该项目的脚本可能涉嫌侵犯其权利,则应及时通知并提供身份证明,所有权证明,我们将在收到认证文件后删除相关内容。 文中所涉及的技术、思路及工具等相关知识仅供安全为目的的学习使用,任何人不得将其应用于非法用途及盈利等目的,间接使用文章中的任何工具

31. Django 2.1.7 模板 - CSRF 跨站请求伪造

参考文献 https://docs.djangoproject.com/zh-hans/2.1/topics/templates/ CSRF CSRF全拼为Cross Site Request Forgery,译为跨站请求伪造。CSRF指攻击者盗用了你的身份,以你的名义发送恶意请求。CSRF能够做的事情包括:以你名义发送邮件,发消息,盗取你的账号,甚至于购买商品,虚拟货币转账......造成的

使用HTMLPurifier防止跨站攻击(XSS)

在编程开发时安全问题是及其重要的,对于用户提交的数据要进行过滤,XSS就是需要重视的一点,先说一下什么是XSS,简单来说就是用户提交数据(例如发表评论,发表日志)时往Web页面里插入恶意javascript代码例如死循环,疯狂的alert,这还不算还可能会修改页面页面上的html元素(例如登录表单的action),这样当用户浏览该页之时,嵌入其中Web里面的代码会被执行,从而达到用户的特殊目的。

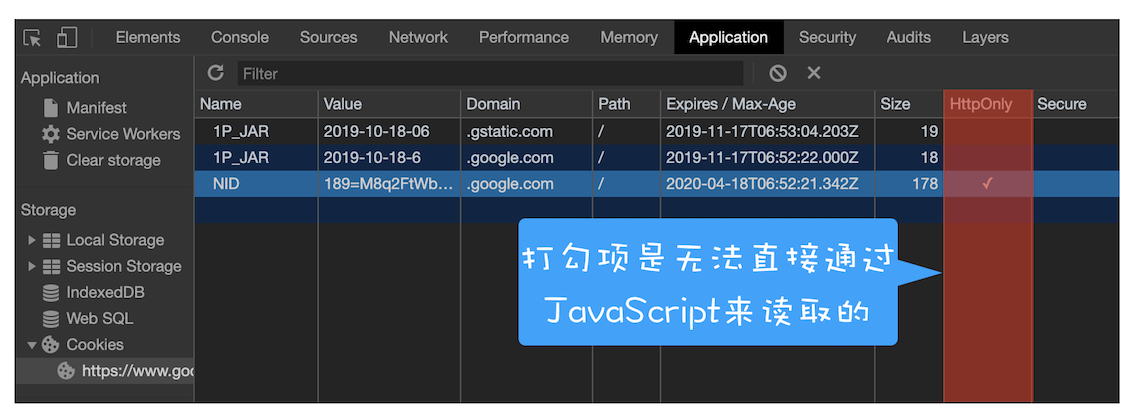

33 _ 跨站脚本攻击(XSS):为什么Cookie中有HttpOnly属性?

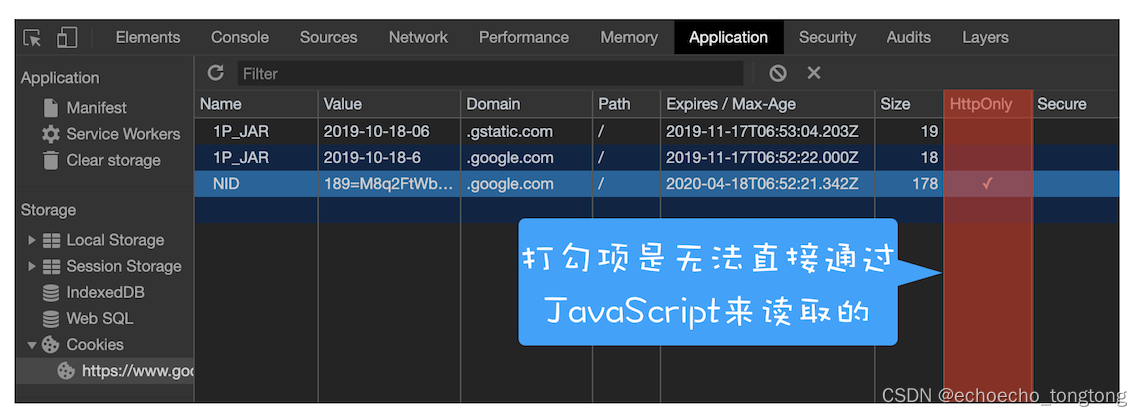

通过上篇文章的介绍,我们知道了同源策略可以隔离各个站点之间的DOM交互、页面数据和网络通信,虽然严格的同源策略会带来更多的安全,但是也束缚了Web。这就需要在安全和自由之间找到一个平衡点,所以我们默认页面中可以引用任意第三方资源,然后又引入CSP策略来加以限制;默认XMLHttpRequest和Fetch不能跨站请求资源,然后又通过CORS策略来支持其跨域。 不过支持页面中的第三方资源引用和

XSS(跨站脚本攻击)

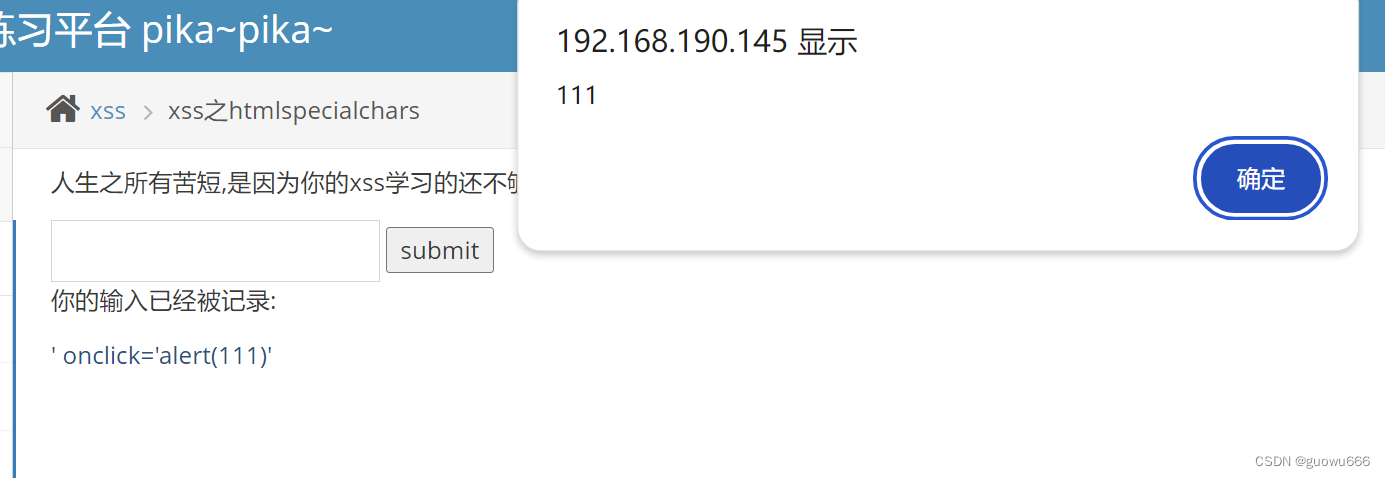

1.什么是xss XSS全称(Cross Site Scripting)跨站脚本攻击,为了避免和CSS层叠样式表名称冲突,所以改为了 XSS,是最常见的Web应用程序安全漏洞之一,XSS是指攻击者在网页中嵌入客户端脚本,通常是JavaScript编写的危险代码,当用户使用浏览器 浏览网页时,脚本就会在用户的浏览器上执行,从而达到攻击者的目的 2.XSS的分类 1.反射性 与服

XSS 跨站脚本攻击预防(文件上传)

XSS 跨站脚本攻击预防(文件上传) 注意:可以根据需求自定义,改造为拦截器、或者 AOP 等方式实现 import cn.hutool.extra.spring.SpringUtil;import lombok.extern.slf4j.Slf4j;import org.springframework.boot.autoconfigure.web.servlet.Mu

初级XSS跨站脚本总结

有点时间没有写东西了,最近加入了一个公司,主要是对网站进行渗透测试–找漏洞;刚刚开始做,所以都还还啦。目前经常遇见的主要是XSS和SQL注入,少部分的是信息泄露,图片上传没有二次编译,任意文件上传,CSRF等。但是在工作中发现自己对XSS脚本的一些语句不太熟练,这下可以总结整理一下了。 Script 标签 Script 标签可以用于定义一个行内的脚本或者从其他地方加载脚本: <

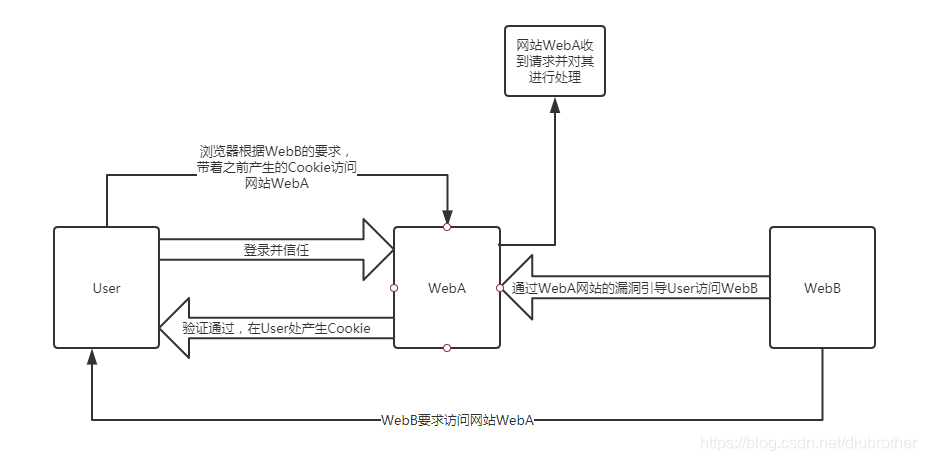

基础漏洞系列——CSRF跨站请求伪造

简介: 跨站请求伪造(英语:Cross-site request forgery),也被称为 one-click attack或者 session riding,通常缩写为 CSRF或者 XSRF, 是一种挟制用户在当前已登录的Web应用程序上执行非本意的操作的攻击方法。跟跨网站脚本(XSS)相比,XSS利用的是用户对指定网站的信任,CSRF 利用的是网站对用户网页浏览器的信任。 漏洞举

laravel5.4系列之laravel下的伪造跨站请求

laravel5.4系列之laravel下的伪造跨站请求 CSRF 保护 任何指向 web 中 POST, PUT 或 DELETE 路由的 HTML 表单请求都应该包含一个 CSRF 令牌,否则,这个请求将会被拒绝。更多的关于 CSRF 的说明在 CSRF 说明文档: <form method="POST" action="/profile">{{ csrf_field() }}...<

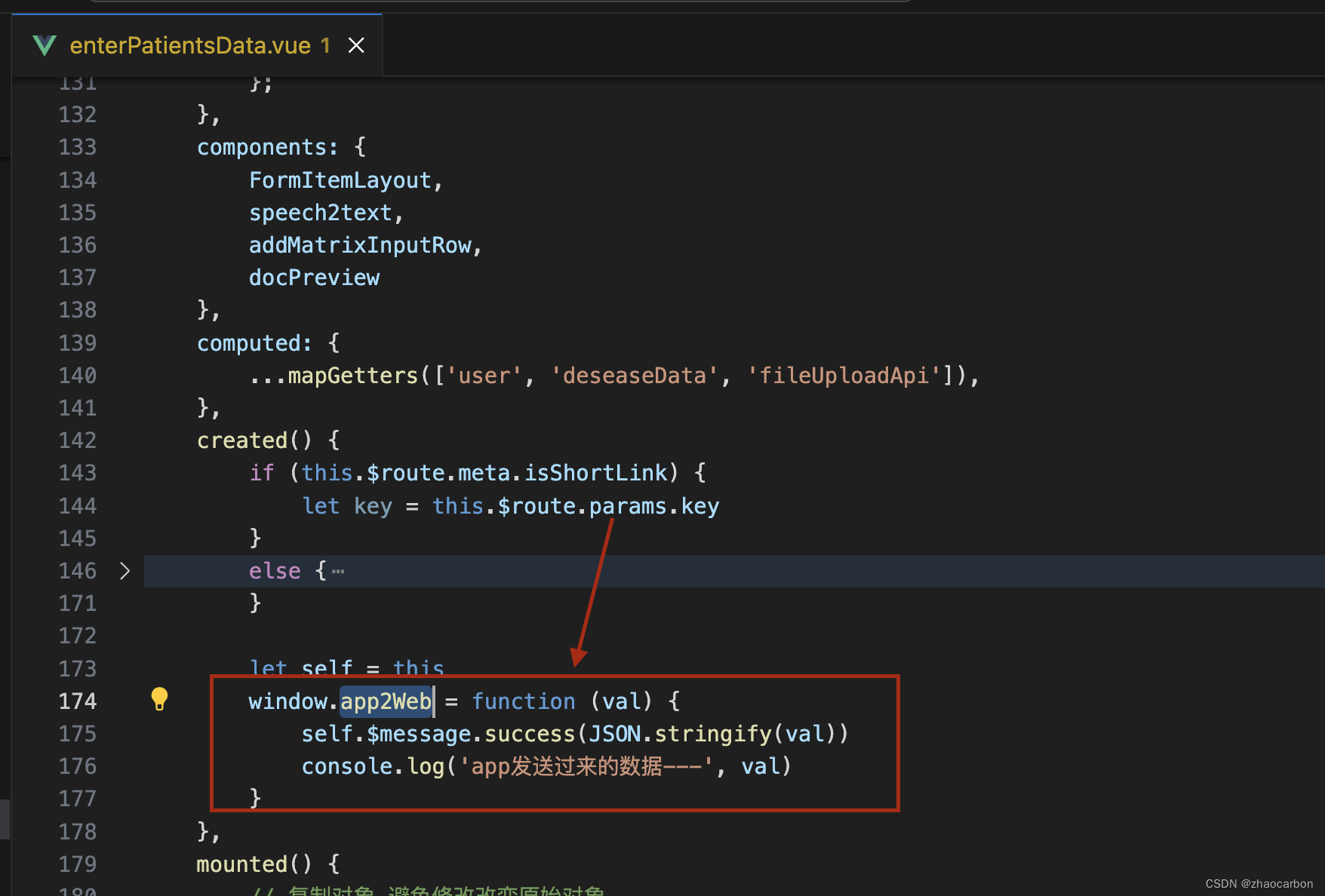

uniapp、web网页跨站数据交互及通讯

来来来,说说你的创作灵感!这就跟吃饭睡觉一样,饿了就找吃的,渴了就倒水张口灌。 最近一个多月实在是忙的没再更新日志,好多粉丝私信说之前的创作于他们而言非常有用!受益菲浅,这里非常感谢粉丝们的抬爱及认可。本来写这些东东也没有什么私心,只是觉的写写,将来有人看到,在工作中会提供一份帮助或思路即可。 好了,来说说本文要总结的技术方案及场景。 使用uniapp开发出

XSS(cross-site scripting,跨站脚本攻击)简单示例

什么是XSS XSS(cross-site scripting),跨站脚本攻击,是Web安全中很重要的一个议题。 这篇文章演示了如何利用脚本注入来攻击一个网站,以及如何抵御这种注入攻击。 网站源代码 <?php$xss = isset($_POST['xss']) ? $_POST['xss'] : '';if ($xss) {file_put_contents('post.data'

(保姆级教学)跨站请求伪造漏洞

1. CSRF漏洞 CSRF(Cross-site request forgery)跨站请求伪造,也被称为One Click Attack 或者Session Riding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用。尽管听起来像跨站脚本(XSS),但它与XSS非常 不同,XSS利用站点内的信任用户,而CSRF则通过伪装来自受信任用户的请求来利用受信任的网站。与XSS攻击相比,CSR

浏览器工作原理与实践--跨站脚本攻击(XSS):为什么Cookie中有HttpOnly属性

通过上篇文章的介绍,我们知道了同源策略可以隔离各个站点之间的DOM交互、页面数据和网络通信,虽然严格的同源策略会带来更多的安全,但是也束缚了Web。这就需要在安全和自由之间找到一个平衡点,所以我们默认页面中可以引用任意第三方资源,然后又引入CSP策略来加以限制;默认XMLHttpRequest和Fetch不能跨站请求资源,然后又通过CORS策略来支持其跨域。 不过支持页面中的第三方资源引用和

《网络安全学习》 第九部分----CSRF(跨站请求伪造)漏洞详解

跨站请求伪造(也称为XSRF,CSRF和跨站点参考伪造)通过利用站点对用户的信任来工作。站点任务通常链接到特定URL(例如:http://site/stocks?buy = 100&stock = ebay),允许在请求时执行特定操作。如果用户登录到站点并且攻击者欺骗他们的浏览器向这些任务URL之一发出请求,则执行任务并以登录用户身份登录。通常,攻击者会将恶意HTML或JavaScript代码嵌

xss跨站脚本攻击笔记

1 XSS跨站脚本攻击 1.1 xss跨站脚本攻击介绍 跨站脚本攻击英文全称为(Cross site Script)缩写为CSS,但是为了和层叠样式表(CascadingStyle Sheet)CSS区分开来,所以在安全领域跨站脚本攻击叫做XSS 1.2 xss跨战脚本攻击分类 第一种类型:反射型XSS 反射型XSS 又称之为非持久型XSS,黑客需要通过诱使用户点击包含XSS攻击代码的恶意

跨站请求伪造漏洞(CSRF)

什么是CSRF CSRF(Cross-Site Request Forgery),也被称为 one-click attack 或者 session riding,即跨站请求伪造攻击。 漏洞原理 跨站请求伪造漏洞的原理主要是利用了网站对用户请求的验证不严谨。攻击者会在恶意网站中构造一个伪造请求,然后诱使用户访问该恶意网站,触发浏览器自动发送该伪造请求给目标网站。因为目标网站无法区分这个请求是用

Day54:WEB攻防-XSS跨站Cookie盗取表单劫持网络钓鱼溯源分析项目平台框架

目录 XSS跨站-攻击利用-凭据盗取 XSS跨站-攻击利用-数据提交 XSS跨站-攻击利用-flash钓鱼 XSS跨站-攻击利用-溯源综合 知识点: 1、XSS跨站-攻击利用-凭据盗取 2、XSS跨站-攻击利用-数据提交 3、XSS跨站-攻击利用-网络钓鱼 4、XSS跨站-攻击利用-溯源综合 漏洞原理:接受输入数据,输出显示数据后解析执行 基础类型:反射(

XSS三-WEB攻防-XSS跨站Cookie盗取表单劫持网络钓鱼溯源分析项目平台框架

演示案例: XSS跨站-攻击利用-凭据盗取XSS跨站-攻击利用-数据提交XSS跨站-攻击利用-网络钓鱼XSS跨站-攻击利用-溯源综合 漏洞原理:接受输入数据,输出显示数据后解析执行基础类型:反射(非持续),存储(持续),DOM-BASE拓展类型:jquery,mxss,uxss,pdfxss,flashxss,上传xss等常用标签:https://www.freebuf.com/a

![[Meachines] [Medium] SecNotes XSRF跨站请求伪造+SMB-Webshell上传+Linux子系统命令历史记录泄露权限提升](https://img-blog.csdnimg.cn/img_convert/fd12b9d0eb487f9f3b63a473b30a5f50.jpeg)